Por que hospitais estão se tornando alvo de sequestro de dados, e como eles estão lidando com isso?

Um e-mail chega à sua caixa de mensagens corporativa. A linha de assunto traz algo relacionado ao seu trabalho como “planilha de gastos” ou “novo modelo de contrato”. O corpo da mensagem traz apenas a tão comum expressão “PSC” – “Para Seu Conhecimento” – e um anexo. Ao abrir o anexo, uma janela informa que para exibí-lo de forma correta será necessário habilitar uma determinada função no Word ou no Excel. Você permite.

Duas coisas acabam de acontecer: você foi fisgado por um phishing via e-mail, e seu computador foi infectado com um malware, um software malicioso. Mas diferentemente de outros malwares criados para roubar informações pessoais como dados bancários e senhas, este foi criado para sequestrar as informações armazenadas no dispositivo infectado. A esse tipo de malware, damos o nome de ransomware, derivado da palavra em inglês “ransom”, que significa resgate.

Nesse golpe, o criminoso não tem interesse no seus dados, mas confia que o que está no seu computador é tão importante para você que você estaria disposto até a pagar quantias em dinheiro para ter essas informações de volta.

Ataques que usam desse expediente estão entre os crimes cibernéticos que mais cresceram durante 2016 e entre suas vítimas estão hospitais. Uma pesquisa realizada nos EUA pelo HIMSS e pelo site especializado em segurança da informação de hospitais, HelthCare IT divulgada em abril deste ano mostra que mais da metade dos hospitais do país pode ter sido vítima de ransomware nos últimos 12 meses, e boa parte desses hospitais nem tem ideia disso.

A seguir iremos entender como funciona o ransomware, os motivos por que hospitais estão entre as vítimas preferidas para esse tipo de golpe e o que é possível fazer para se proteger.

Seus dados estão bloqueados

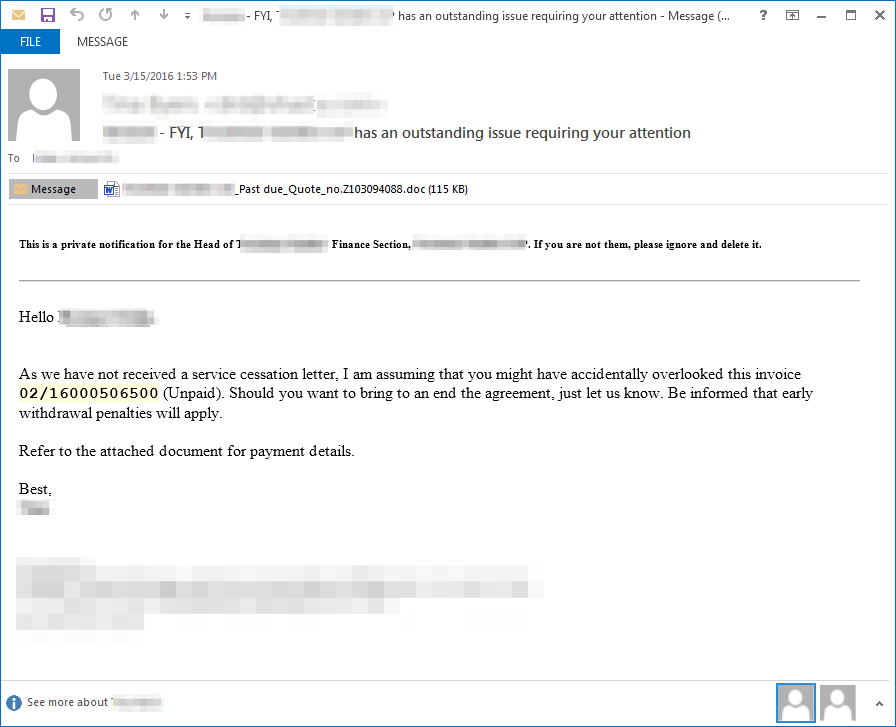

Em abril de 2016 um funcionário de uma empresa recebeu um e-mail solicitando o pagamento de um título. O e-mail, insuspeito, trazia o seu nome correto, bem como seu cargo na hierarquia da empresa

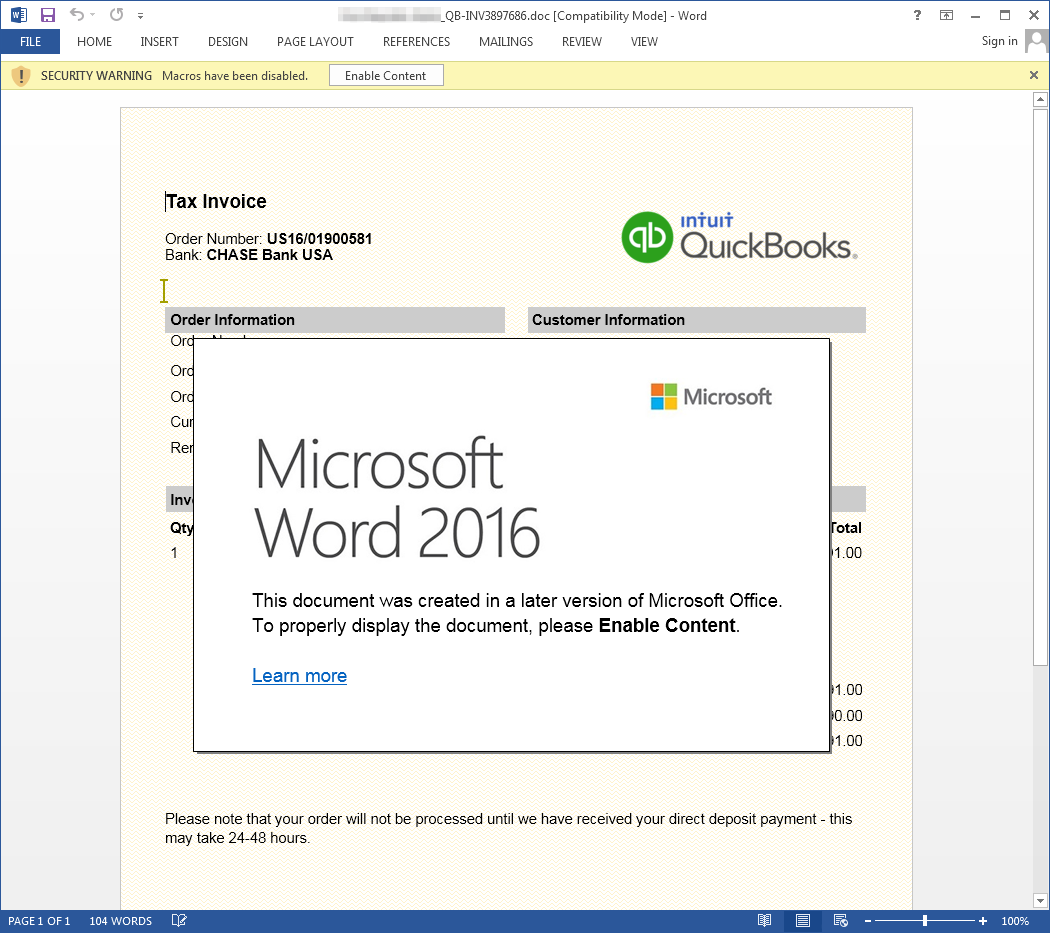

O e-mail continha um documento do MS Word anexado – o suposto documento de pagamento. Ao tentar abrí-lo, o funcionário recebia uma mensagem solicitando para que ele “habilitasse a visualização do conteúdo”, já que se tratava de um documento de versão mais antiga.

Caso a permissão fosse dada, o software malicioso embutido no anexo poderia ser instalado e, uma vez habilitado, criptografaria os arquivos contidos no computador da vítima. O exemplo acima é parte de um esquema de ransomware que foi monitorado pela empresa de segurança Proofpoint. Diferentemente de outros tipos de infecção – em que o golpista prefere agir discretamente, sem que a vítima saiba, afim de roubar suas informações – no ransomware a ela é alertada imediatamente de que caiu em um golpe.

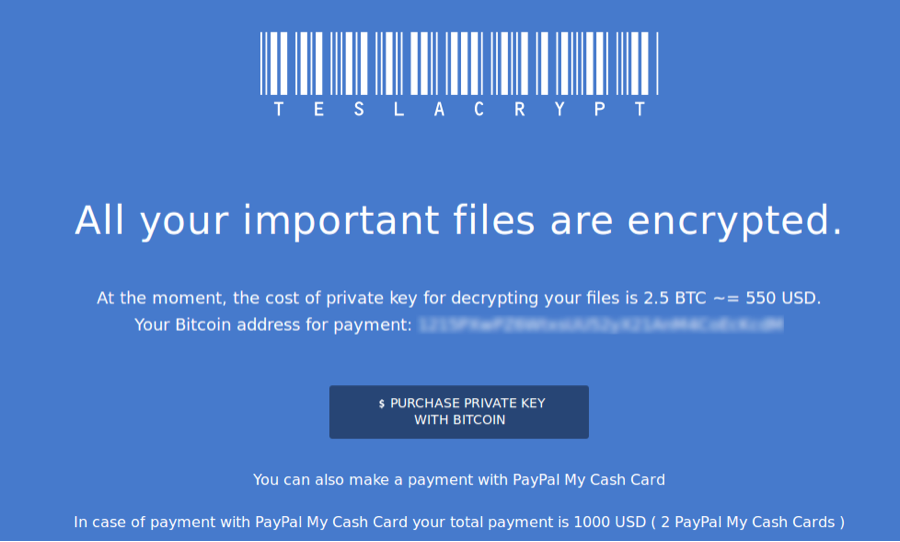

Na maioria dos casos um alerta informa que os dados foram criptografados, e que estes só poderão ser recuperados através de uma chave, que será entregue mediante o pagamento de uma determinada quantia, normalmente na moeda virtual bitcoin, convertida em outra moeda, como na imagem abaixo.

Fica fácil entender por quê essa modalidade de cibercrime cresceu:

Hospitais lidam com dados críticos: informações de pacientes, tratamentos, diagnósticos, laudos. É o valor dessas informações que explica o fato de hospitais estarem na mira desse tipo de cibercrime.

Uma pesquisa sobre ransomware e hospitais

Como vimos no início deste artigo, a pesquisa conduzida pelo HIMSS e pelo site HealthCare IT revelou que hospitais são um alvo sedutor para ataques de ransomware, com mais da metade dos entrevistados afirmando que sofreu alguma forma de ataque deste tipo. A maioria dos entrevistados (76%) afirmou ter um plano de contingência para lidar com o ataque, mas 23% deles admitiu não ter um plano de continuidade para um eventual sequestro de dados. Apesar do número elevado de instituições que se dizem preparadas, isso não é garantia de sucesso na mitigação de ataque.

Segundo Brendan FitzGerald, diretor do HIMSS, “algumas organizações fazem backups diários, mas quando se fala em todo o sistema não é possível garantir que todos os dados sejam salvos diariamente. E mesmo assim os backups podem ser perdidos ou atacados”. Além disso, o fato de quase a metade das empresas (44%) demonstrarem incerteza quanto a pagar ou não o resgate aponta, segundo FitzGerald, uma certa insegurança com relação à eficácia dos planos de contigência.

Pagar ou não pagar?

A questão do pagamento do resgate é motivo de discordâncias. O próprio FBI chegou a recomendar o pagamento de resgates em caso de sequestro de dados, apenas para enfrentar críticas de especialistas em segurança e desmentir a recomendação algum tempo depois. A decisão final acaba sendo da empresa que, para tal, deve considerar uma série de fatores.

Selecionamos dois casos distintos envolvendo dois hospitais. Um optou por pagar o resgate. O outro – mesmo tendo sido extorquido em um valor muito menor – preferiu não pagar. Em fevereiro deste ano, um hospital de Los Angeles foi forçado a pagar um resgate de quase US$ 17 mil após um ataque de ransomware que desabilitou sua rede.

Hackers usaram o malware para criptografar seus arquivos. Analisando a situação, o CEO do hospital preferiu pagar o resgate a correr o risco de perder as informações. “A forma mais rápida e eficiente de restabelecer nossos sistemas e funções administrativas foi pagar o resgate e obter a chave para descriptografar os arquivos”, disse o diretor Allen Stefanek em um anúncio público.

Mas nem todos os hospitais optam por essa estratégia.

Em março deste ano o Hospital Metodista do estado de Kentucky, EUA, noticiou estar operando “em estado de emergência” após sofrer um ataque de ransomware. O hospital chegou a colocar um banner na parte superior do seu site

Segundo o diretor de sistemas de informação do hospital, o malware usado no ataque criptografou todos os arquivos, documentos e imagens no computador infectado, apagando os originais em seguida. A vítima só poderia acessar os arquivos novamente depois de pagar resgate (um valor em bitcoins equivalente a US$ 1600). Que fique bem claro que a tecnologia Bitcoin / BlockChain não tem nada haver com esse tipo de crime.

Mesmo com um valor aparentemente tão baixo, o hospital optou por não pagar o resgate, agindo rapidamente para mitigar o ataque. A maior preocupação do diretor, nessa situação, foi evitar que o malware se espalhasse do computador infectado para a toda a rede interna. Caso isso acontecesse, todas as informações na rede estariam comprometidas. Para evitar isso, os funcionários do hospital foram instruídos a desligar seus computadores até que a rede toda fosse vasculhada.

Como se proteger?

Como vimos, proteger-se de ransomware depende – antes de mais nada – de uma política de segurança que consiga antever ameaças e estabeleça planos de contingềncia e continuidade de negócios, especialmente em organizações de funcionamento tão crítico quanto são os hospitais.

Algumas dicas:

Fontes:

https://www.wired.com/2016/03/ransomware-why-hospitals-are-the-perfect-targets/

http://www.digitaltrends.com/computing/ransomware-hospital-hackers-demand-more-money/

http://blog.trendmicro.com/ransomware-one-of-the-biggest-threats-in-2016/

http://www.himss.org/about-himss