Eric Howes, Principal Lab Researcher da KnowBe4 – texto original em inglês pode ser acessado aqui

Ao longo do mês, fornecemos atualizações regulares sobre o crescimento e desenvolvimento de ataques de phishing com a temática de Coronavírus, relatados a nós por clientes usando o Phish Alert Button (PAB). Desde a primeira onda de phishing que se passou por autoridades reconhecidas, como o CDC e a OMS, até o crescimento exponencial de novos ataques de redirecionados durante as duas últimas semanas de março. Tem sido uma loucura!

Após essa onda de e-mails maliciosos com temática de coronavírus, os fraudadores se reorganizaram – voltaram com o uso de modelos de phishing mais antigos enquanto refinaram ainda mais as abordagens de engenharia social projetadas para explorar recursos exclusivos e oportunidades da pandemia da COVID-19. Resumindo, eles estão focados naquilo que funciona.

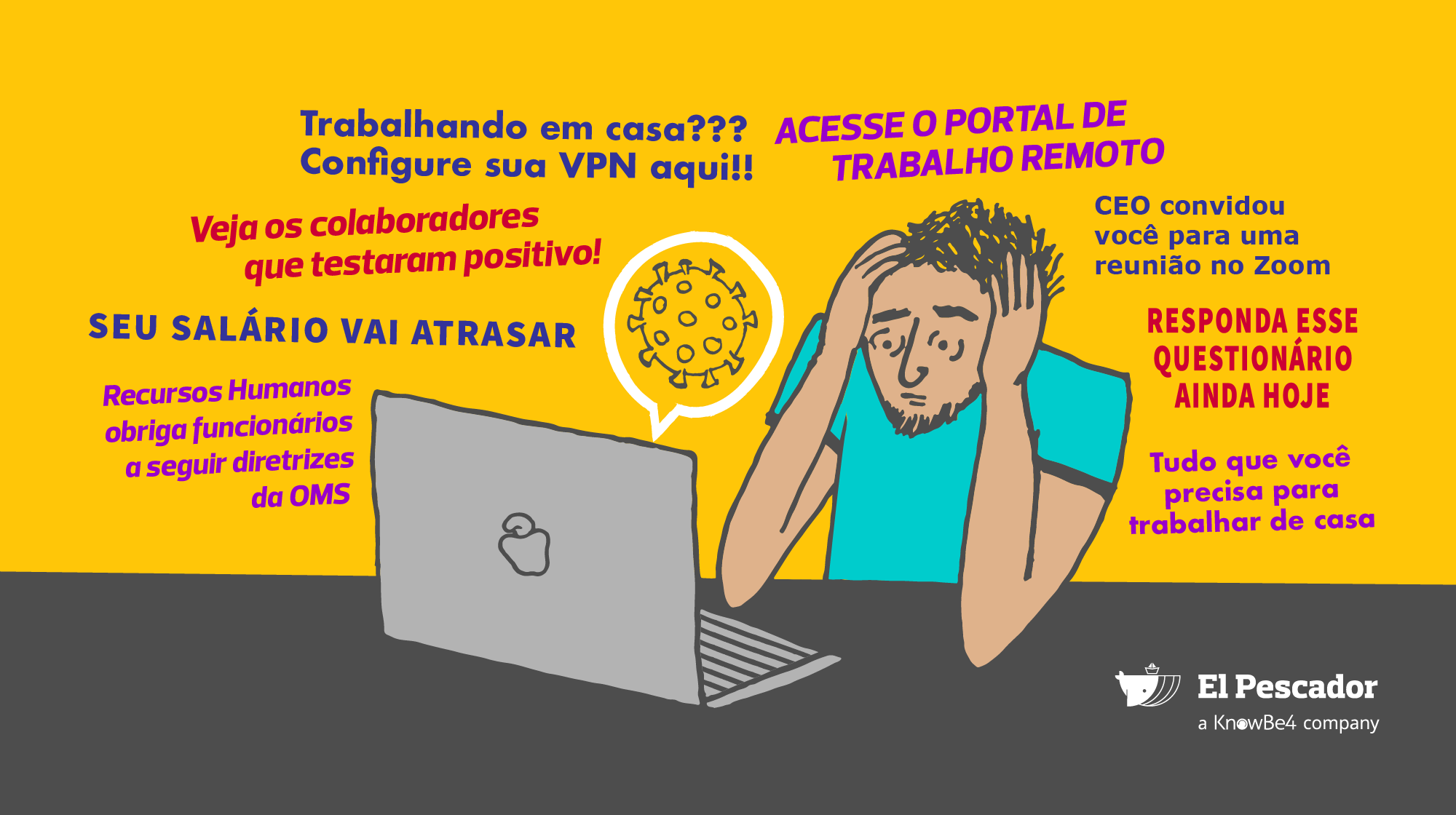

À medida que consolidaram e aperfeiçoaram suas táticas de engenharia social nos últimos dias, os atacantes demonstraram que estão cientes das circunstâncias desconfortáveis, desafiadoras e até desconcertantes nas quais organizações e seus colaboradores foram subitamente forçados a operar. Em outras palavras, os atacantes conhecem e entendem seu público – usuários que agora trabalham em casa, geralmente lutando com tecnologia e preocupados com seus próprios futuros e com o que está por vir para a organização.

Agora, fraudadores estão adotando esquemas de engenharia social destinados a atingir colaboradores em suas casas e trabalhos. A seguir, mostraremos uma coleção dos e-mails de phishing mais recentes relatados pelos clientes, para que você possa ver como os atacantes estão trabalhando para converter todos os novos desafios com os quais você e seus colegas estão lidando atualmente como uma oportunidade para si mesmos.

Para facilitar a explicação, agrupamos essa coleção de mensagens mal-intencionadas em três eixos:

Operações de TI

O primeiro não deve surpreender, pois a grande mídia forneceu ampla cobertura às dificuldades encontradas por colaboradores e organizações que fazem a transição para o trabalho remoto usando softwares e serviços que facilitam uma força de trabalho móvel conectada.

Quando os usuários lutam para adotar novas tecnologias em suas vidas cotidianas, as oportunidades são infinitas para agentes mal-intencionados – e vão muito além do “bombardeio sobre o Zoom” ou das deficiências de privacidade de alguns desses aplicativos e serviços.

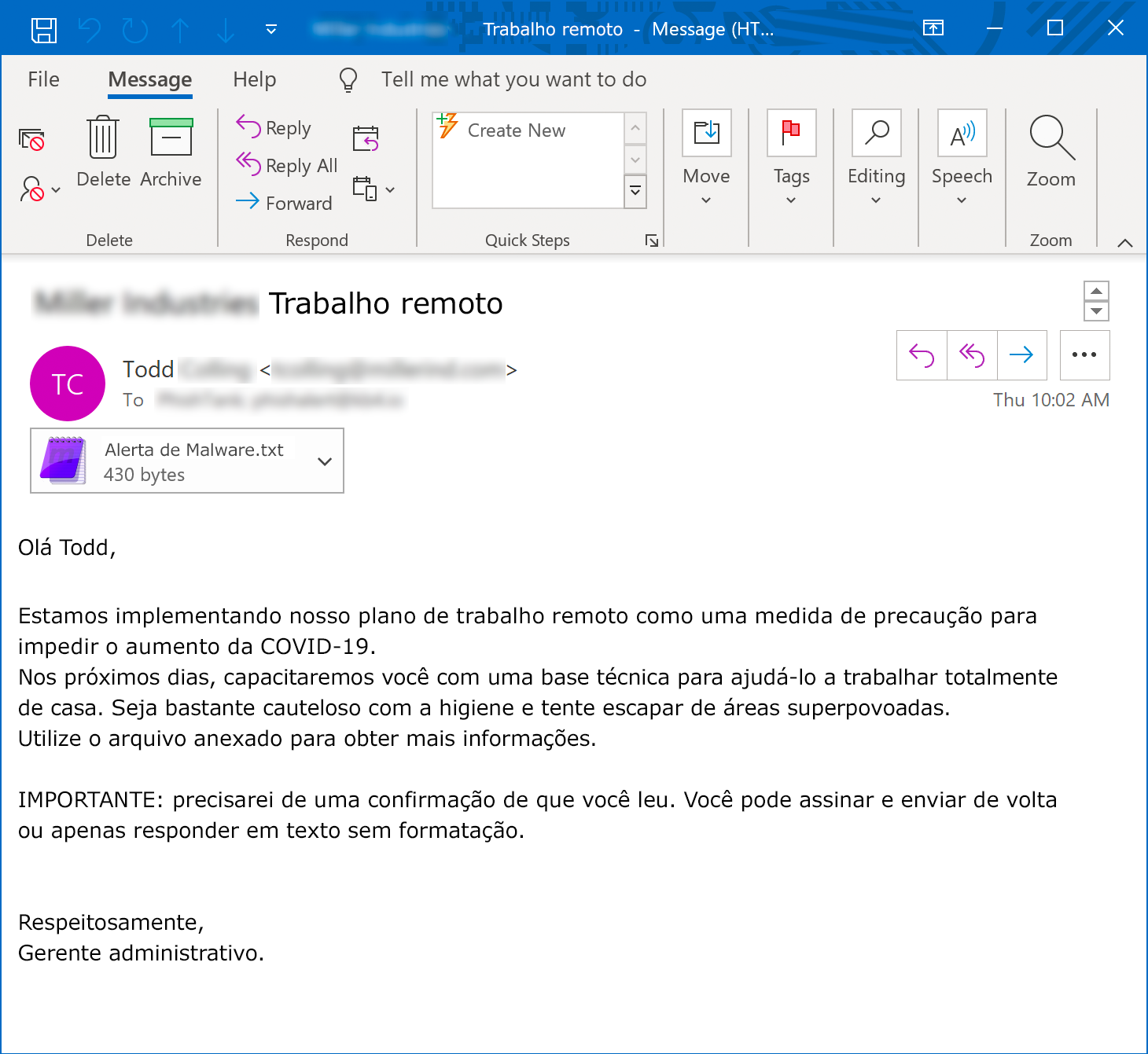

Muitos usuários estão se conectando remotamente aos seus locais de trabalho pela primeira vez. E os atacantes estão perfeitamente preparados para intervir e desviá-los, começando com uma oferta generosa para fornecer a eles uma “base técnica” para trabalhar remotamente.

Quando os usuários estiverem prontos para se conectar, provavelmente precisarão fazer o download de algum software e passar por algum tipo de processo projetado e aprovado pela própria organização.

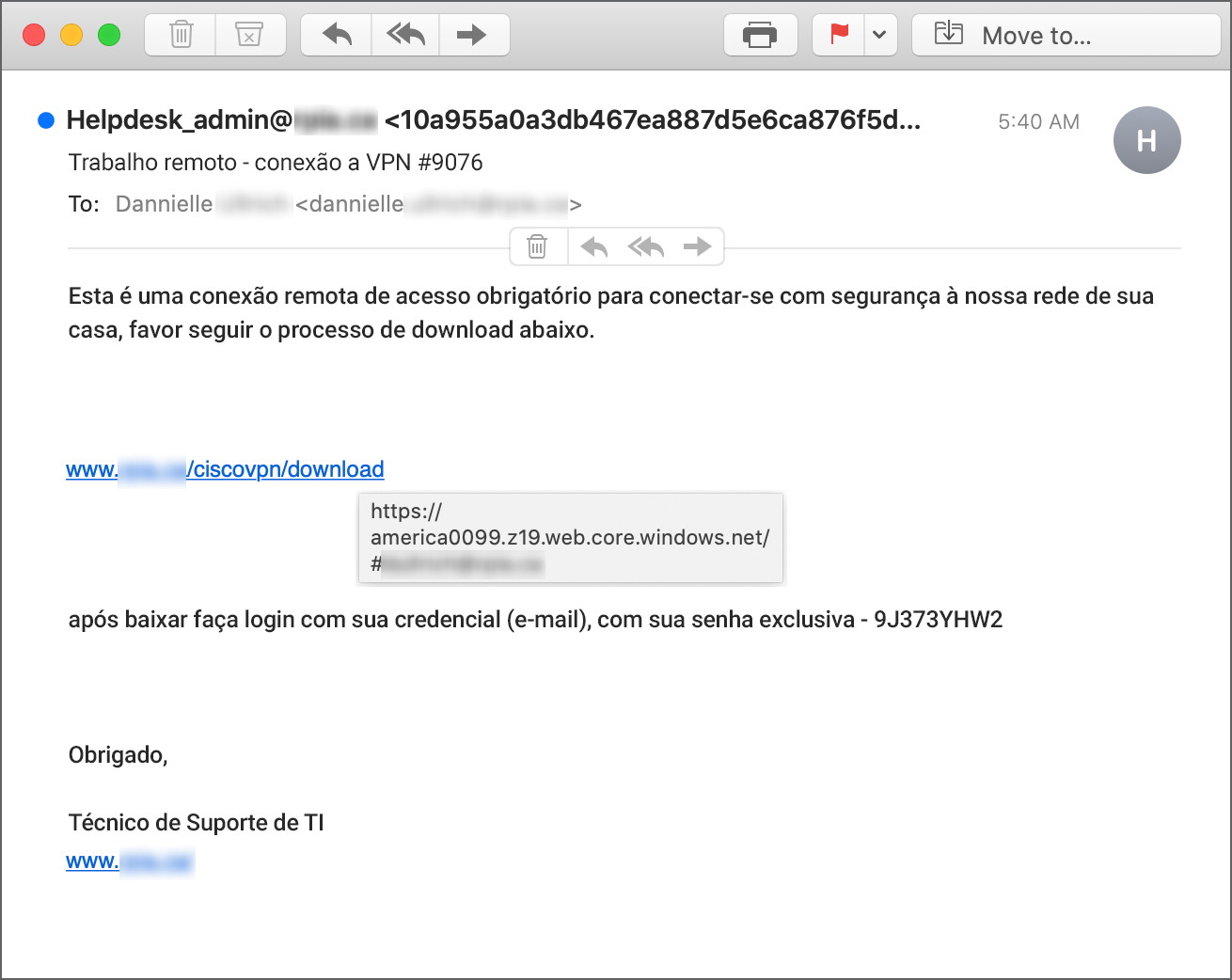

E muitos desses usuários estarão se conectando com uma VPN pela primeira vez.

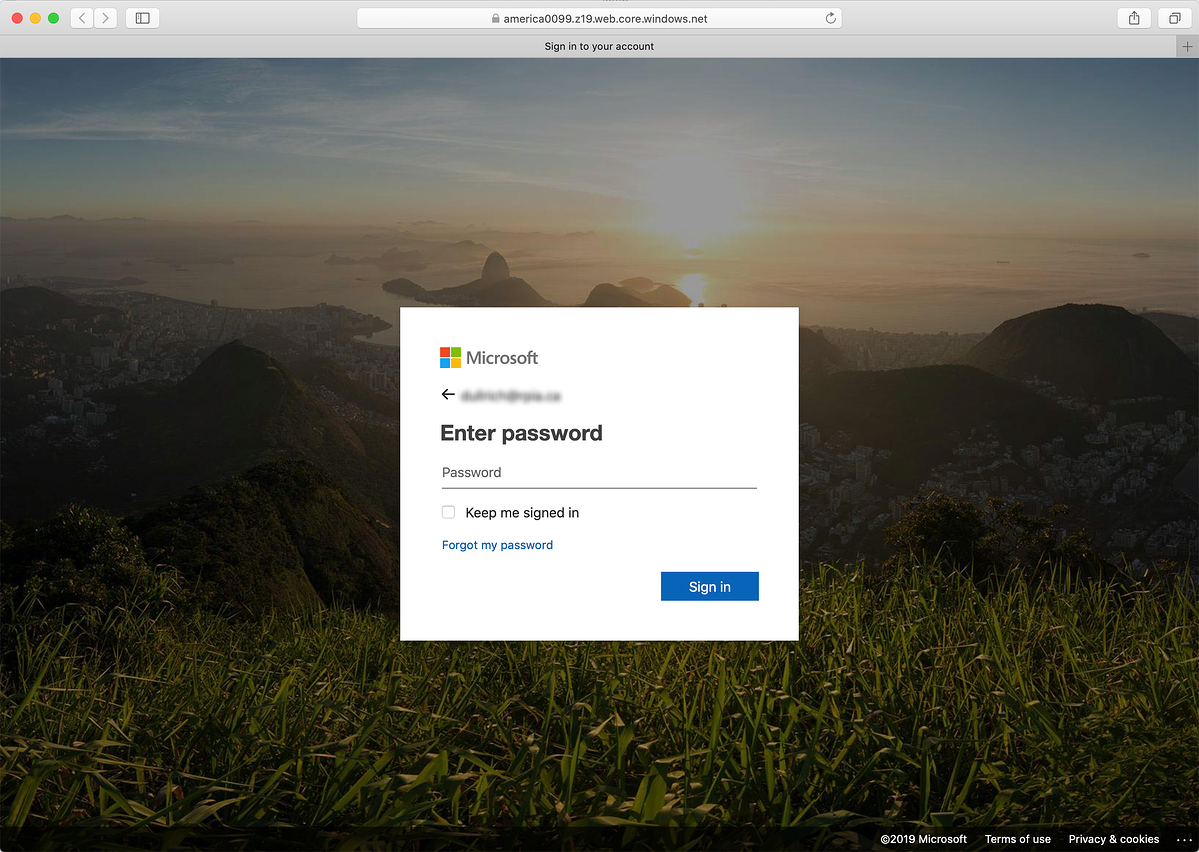

Muitos provavelmente não ficarão surpresos ao encontrar uma página de login hospedada em um domínio da Microsoft como o windows.net:

Esse domínio do Microsoft Azure provou ser o favorito dos fraudadores que desenvolvem esse tipo de esquema de engenharia social. É a cobertura perfeita para lançar um phishing para coleta de credenciais quando os usuários estão lutando para que tudo funcione e gostariam de receber qualquer coisa que parecesse familiar.

De fato, muitas organizações estão trabalhando cuidadosamente para que os colaboradores se sintam seguros ao se conectar remotamente: fornecendo rotinas online que tenham familiaridade ao ambiente do escritório, bem como um local seguro para manter contato remotamente com a organização.

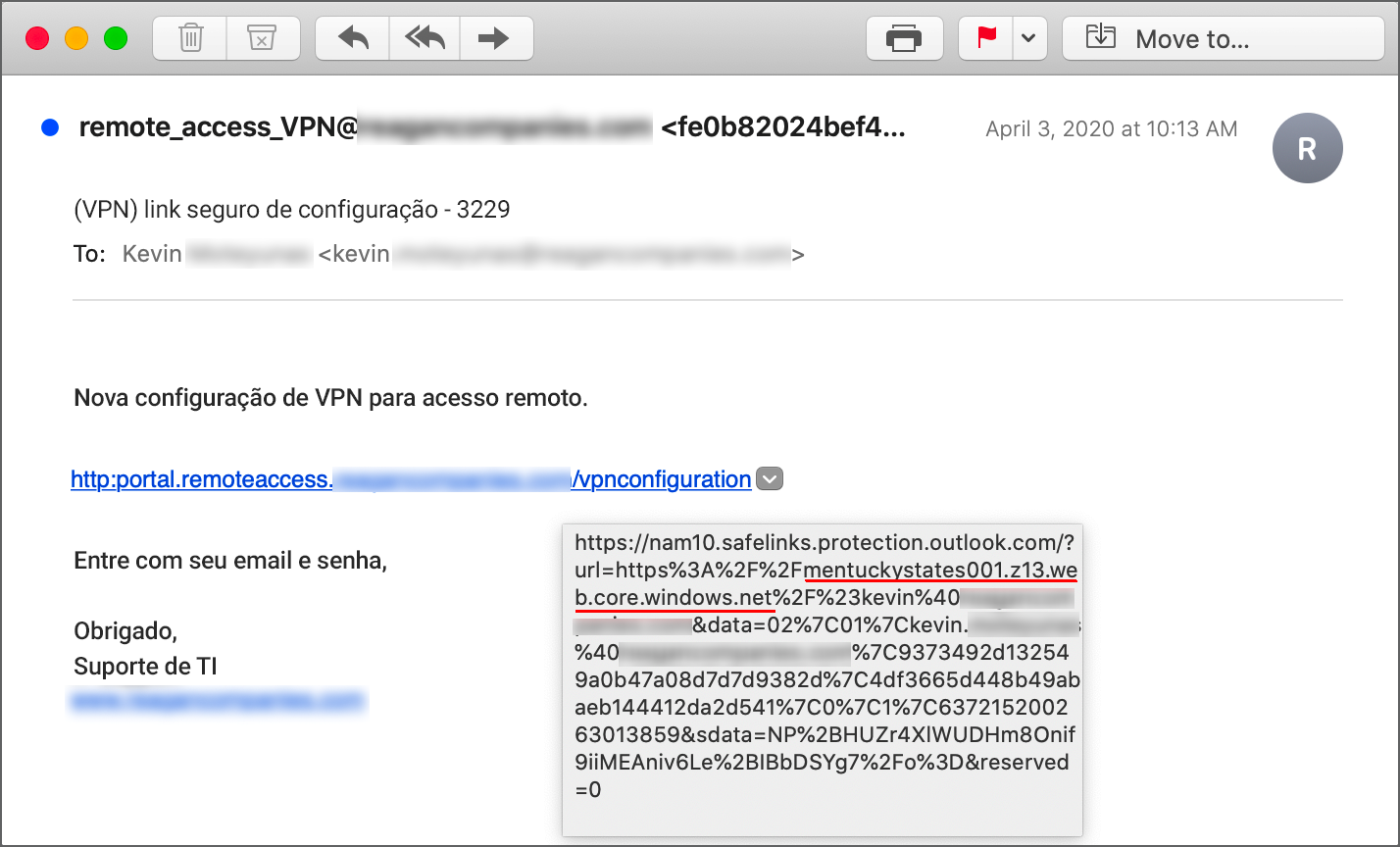

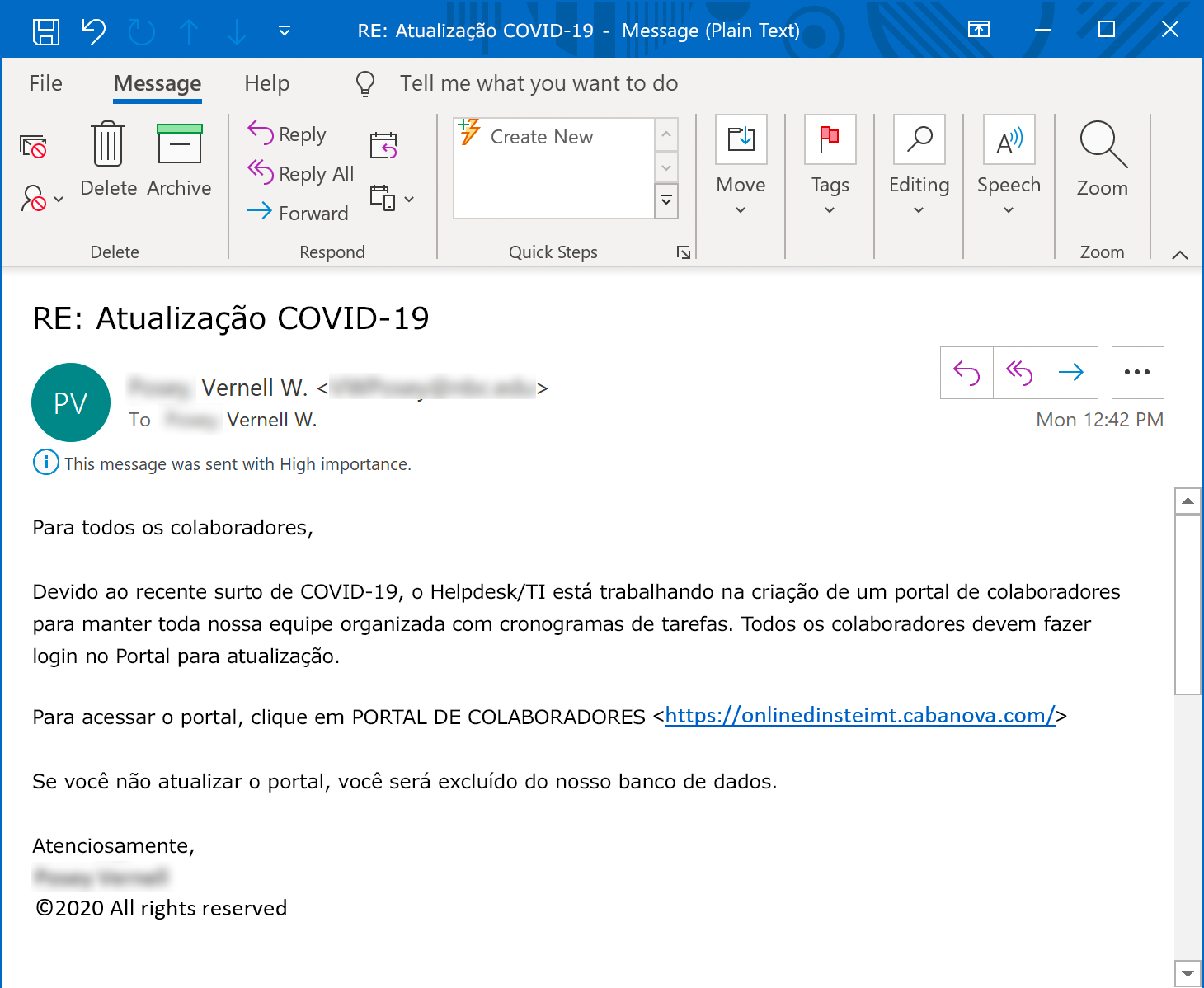

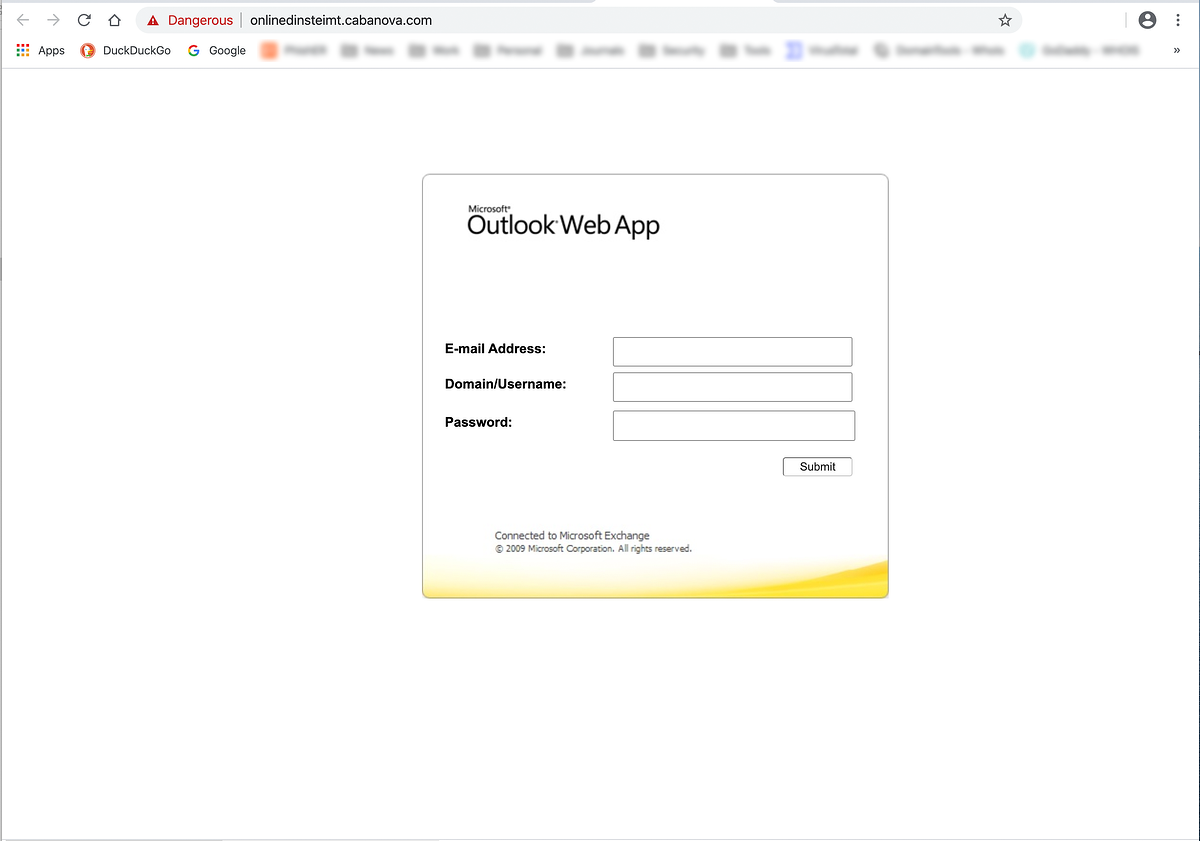

Sem surpresa, os atacantes também entendem esse ângulo:

O link da imagem acima leva os usuários a – o que mais? – outro phishing de coleta de credenciais.

Permitindo, assim, que os fraudadores se conectem remotamente à rede de uma organização junto com seus colaboradores.

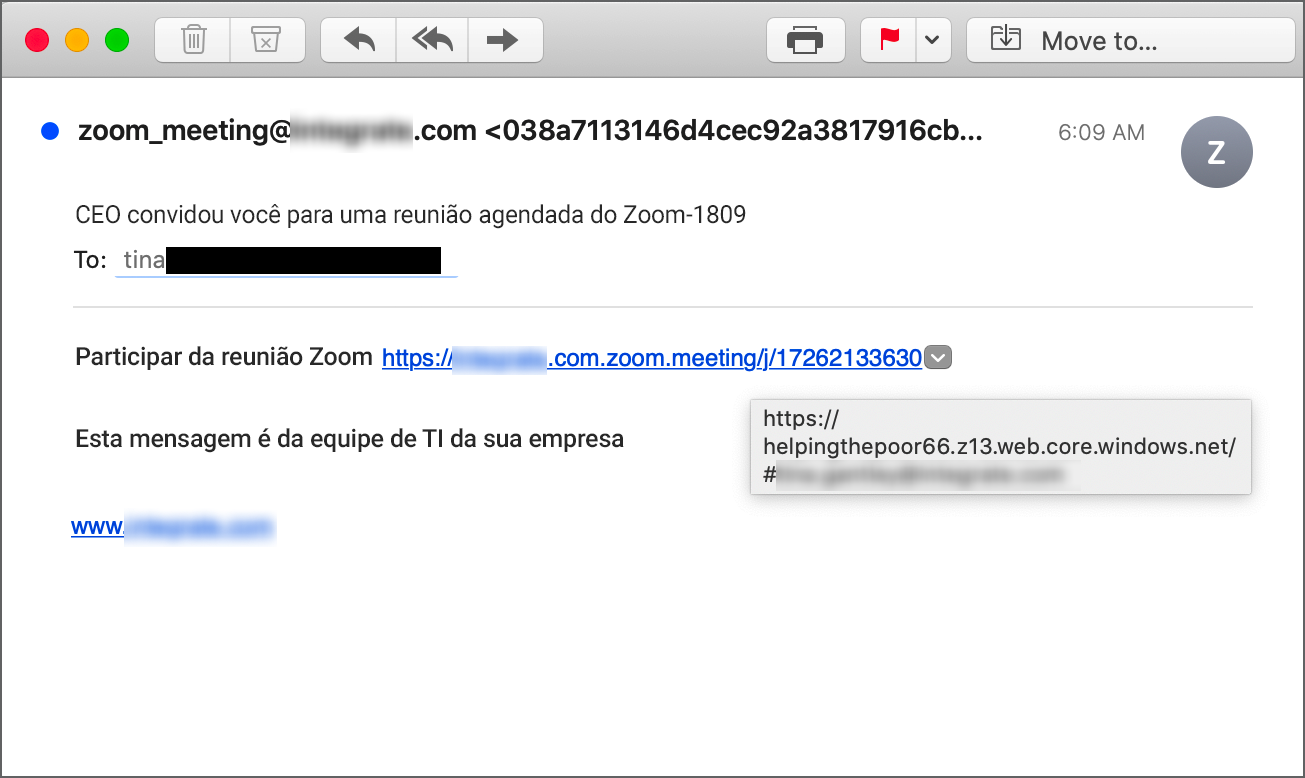

Os atacantes também ficam felizes em convidar esses colaboradores para as reuniões do Zoom:

E, sim, os usuários que morderem a isca precisarão mais uma vez realizar um processo de login no domínio windows.net.

Lembre-se de que ainda estamos no início dessa crise transformacional e acreditamos que os fraudadores aumentarão constantemente seu repertório de ataques de phishing com temas de TI.

Políticas e Procedimentos

A transição para o trabalho remoto envolve mais do que instalar o Zoom nos dispositivos pessoais dos seus colaboradores e levá-los ao processo de conexão com o escritório via VPN corporativa. As organizações estão descobrindo que essa transição requer novas políticas e procedimentos para manter os usuários dentro dos padrões de segurança, atualizados com as últimas notícias e trabalhando produtivamente. Os atacantes, é claro, têm um conjunto completo de esquemas de engenharia social para fazer exatamente isso.

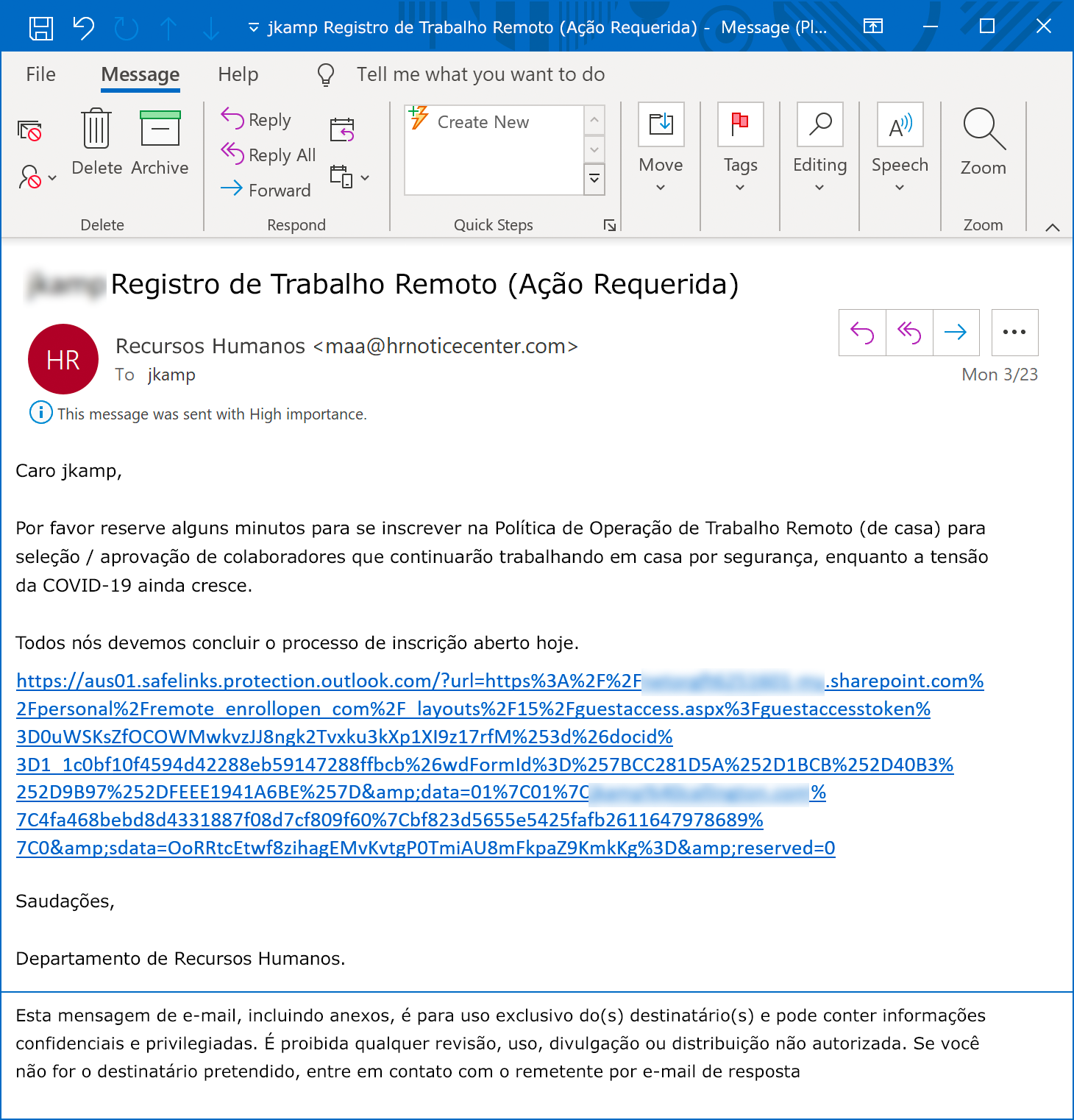

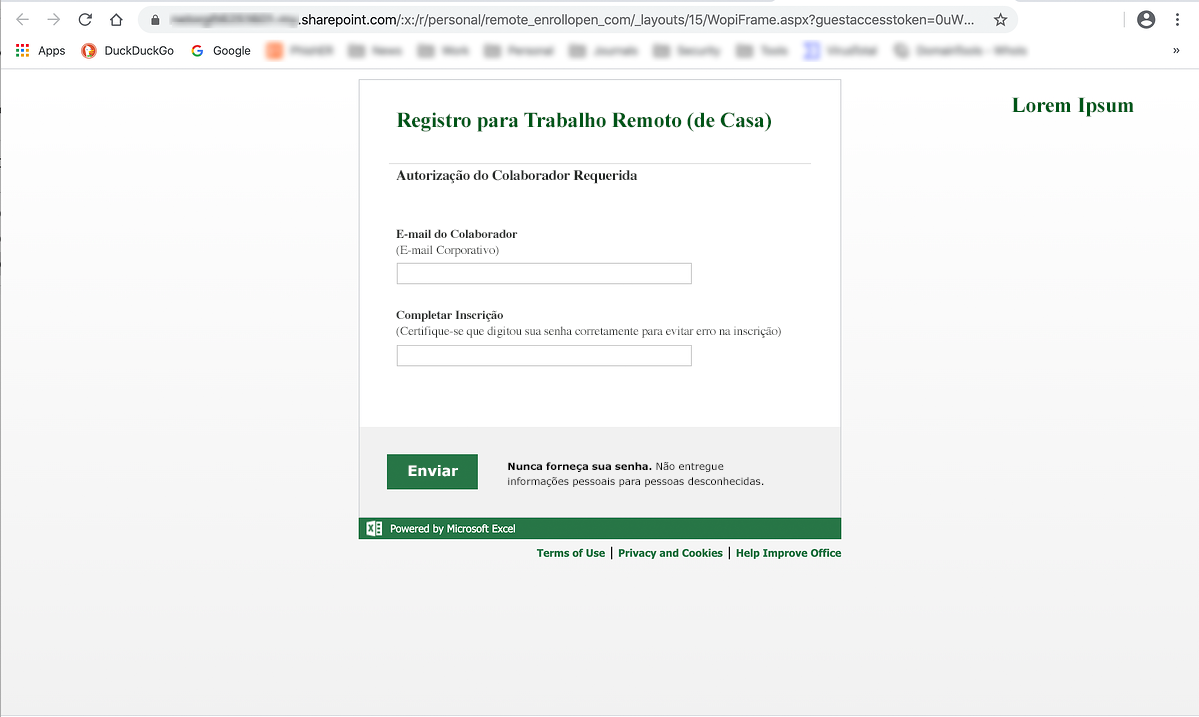

Primeiro, há novas políticas operacionais em torno da transição para o trabalho remoto:

O que pode muito bem envolver outro phishing de coleta de credenciais mascarado como um processo de ajustes ao trabalho remoto de algum tipo.

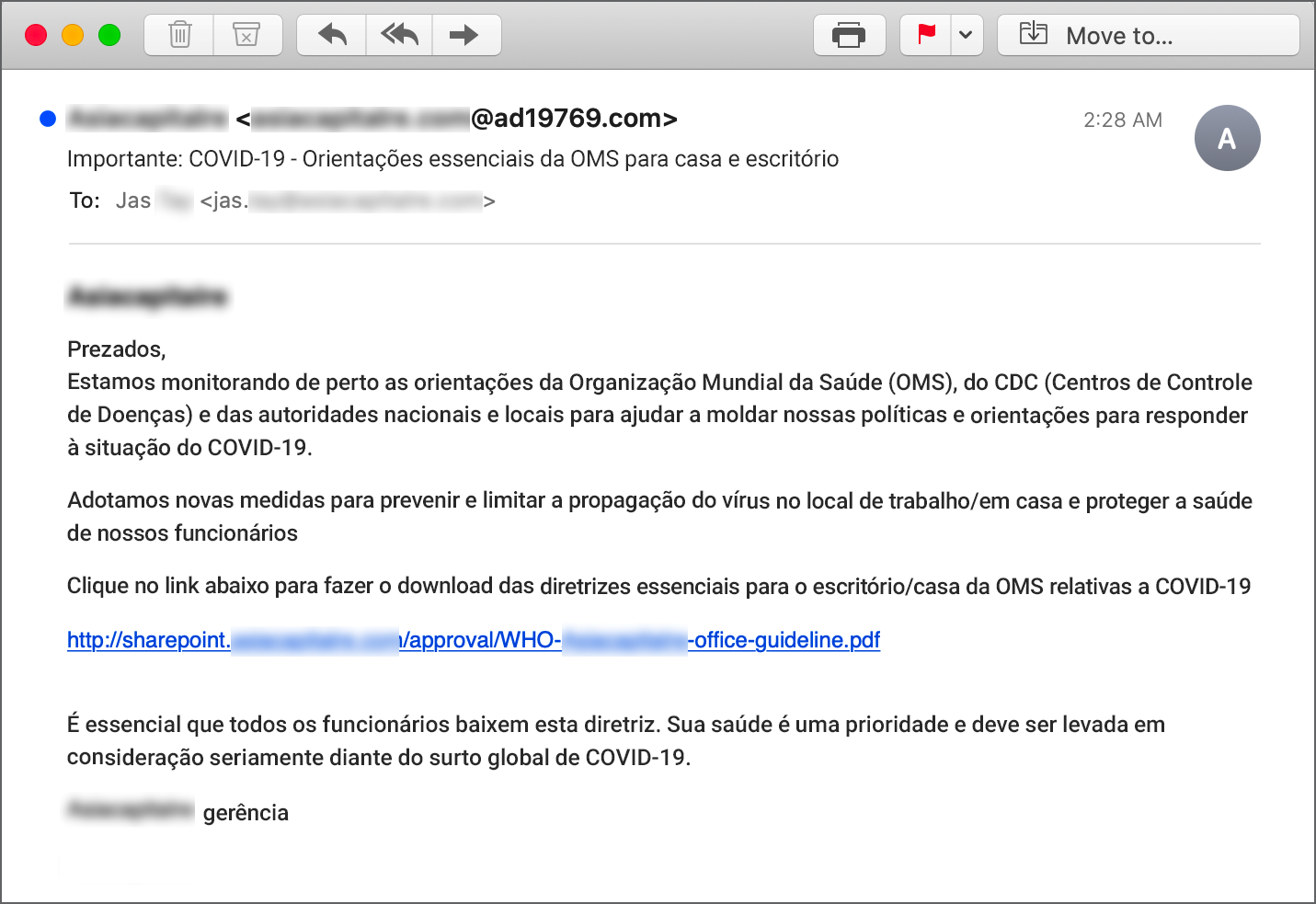

Os usuários esperam receber mensagens regulares de seus empregadores sobre como a organização está operando durante a crise da COVID-19. Mais uma vez sem surpresa, os atacantes possuem muitas informações e respostas:

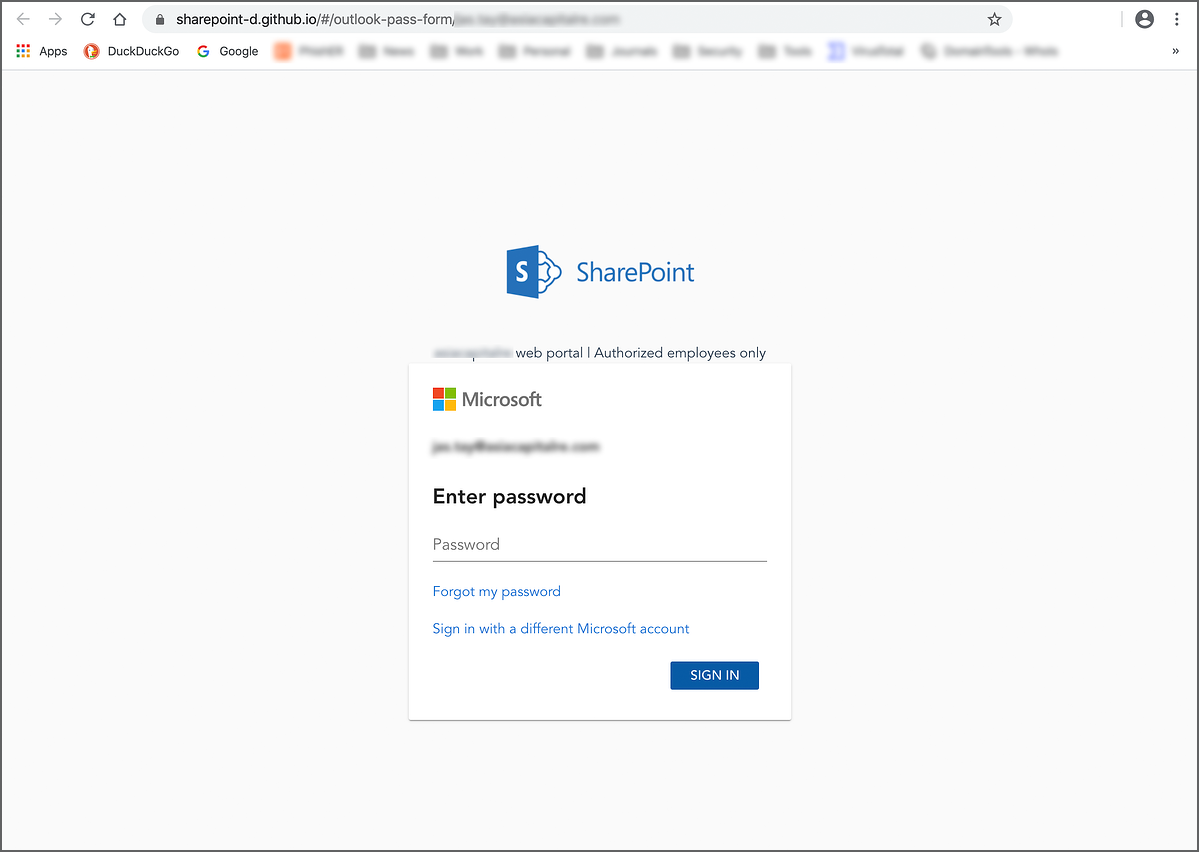

Essas “diretrizes” são armazenadas no falso Sharepoint da organização:

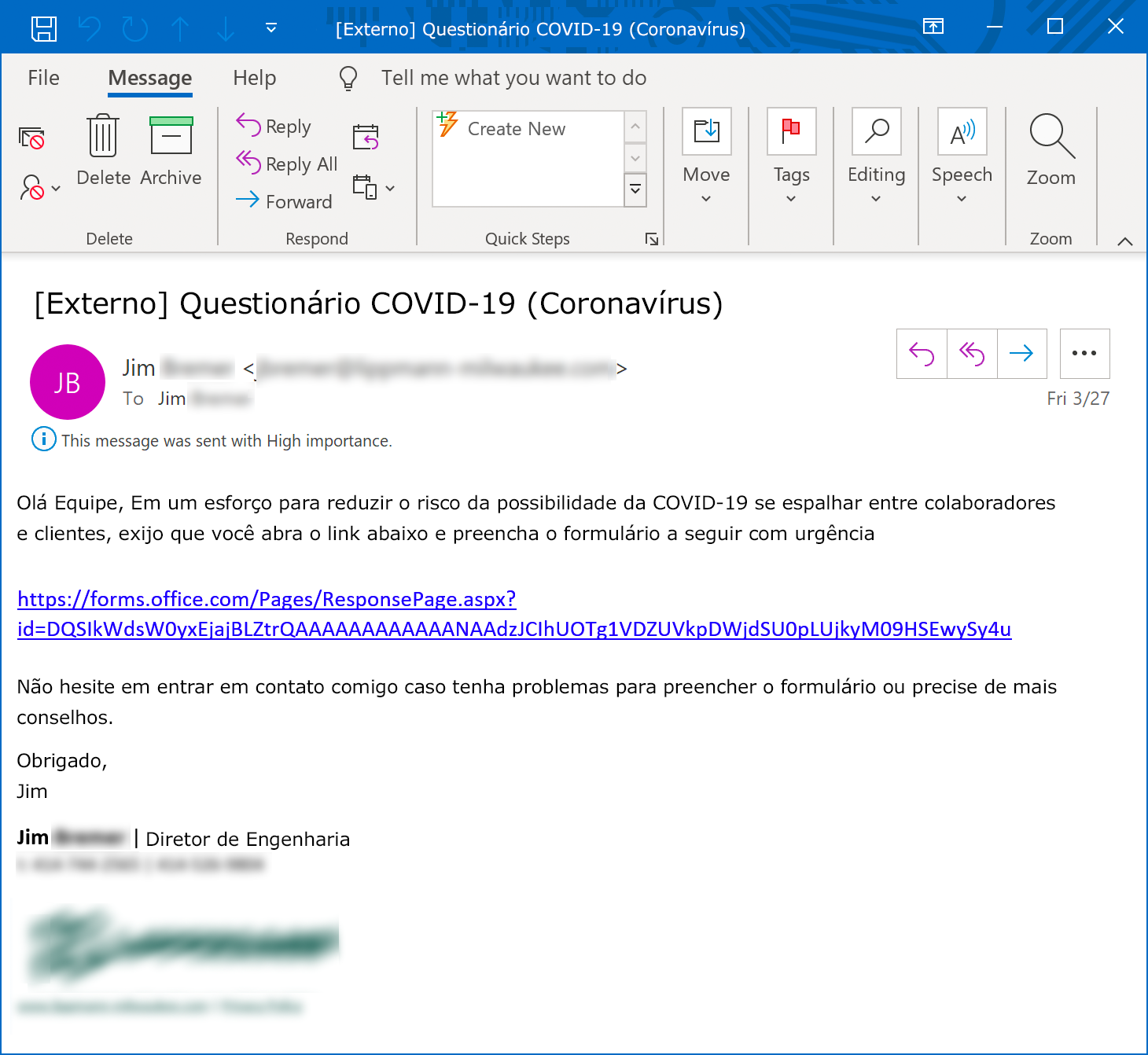

Porém, a comunicação é uma via de mão dupla, e os fraudadores sabem que as organizações estão monitorando os colaboradores para acompanhar suas necessidades e preocupações.

O “questionário” nesse caso – adequadamente hospedado no Microsoft Forms – não está mais disponível desde quando demos uma olhada.

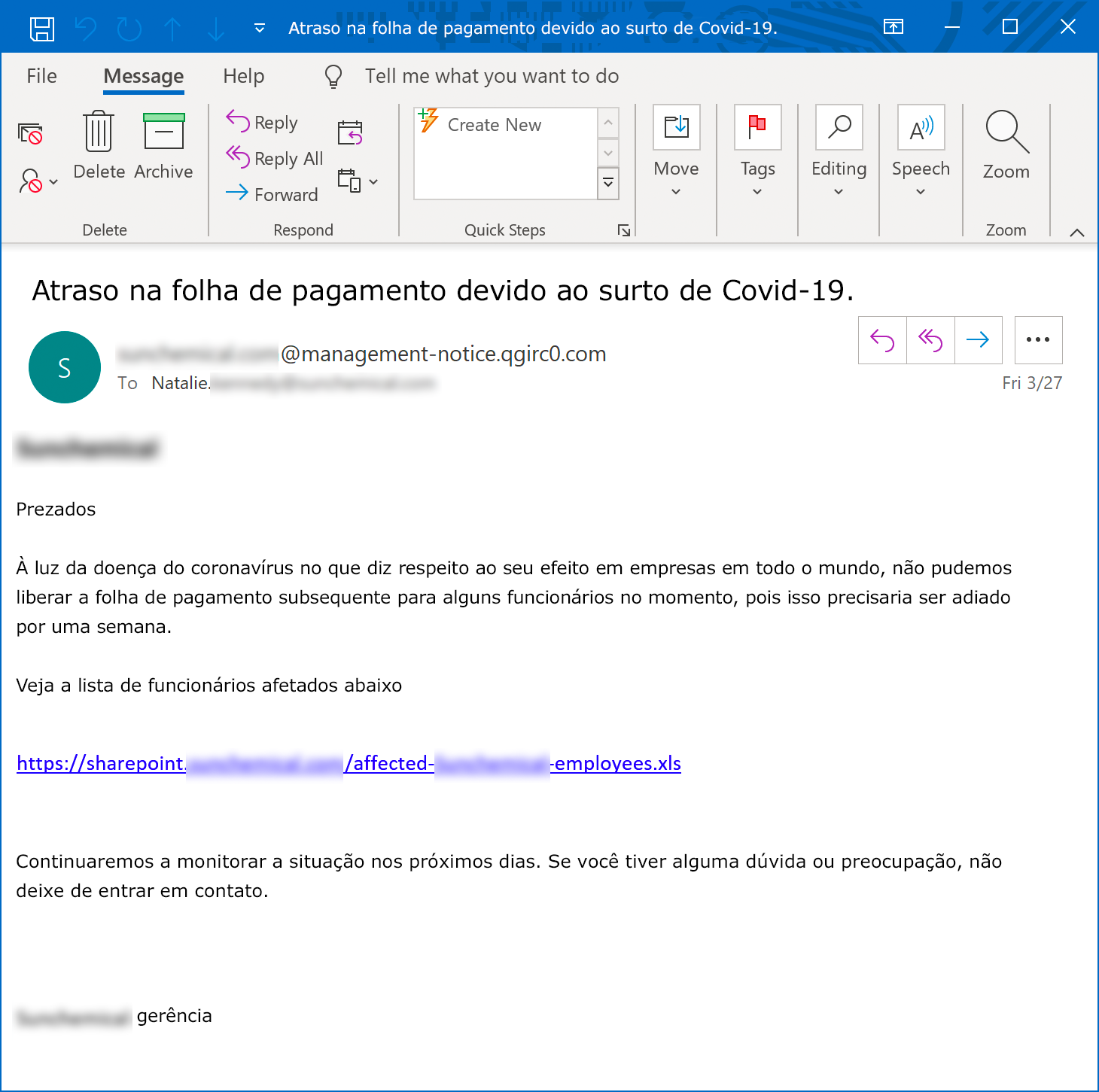

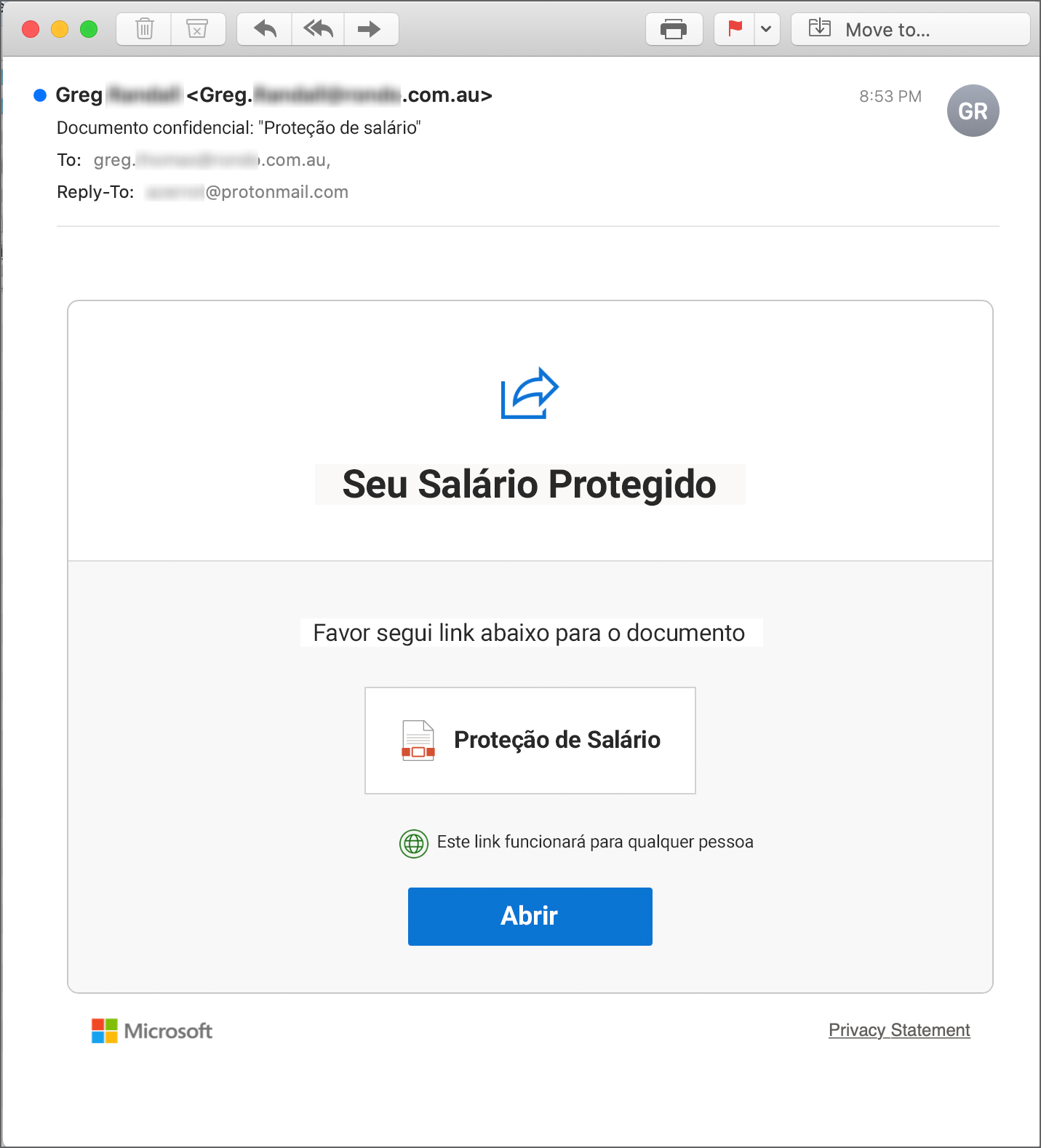

E no topo da lista de preocupações dos colaboradores está, compreensivelmente, seu próprio salário. E notícias como esta, provavelmente provocarão muitos cliques no conteúdo malicioso:

Os fraudadores, como se vê, conhecem o processo da folha de pagamento, o que permite que eles explorem a COVID-19 para mais um ataque aos colaboradores da sua organização que tem no salário sua única fonte de renda.

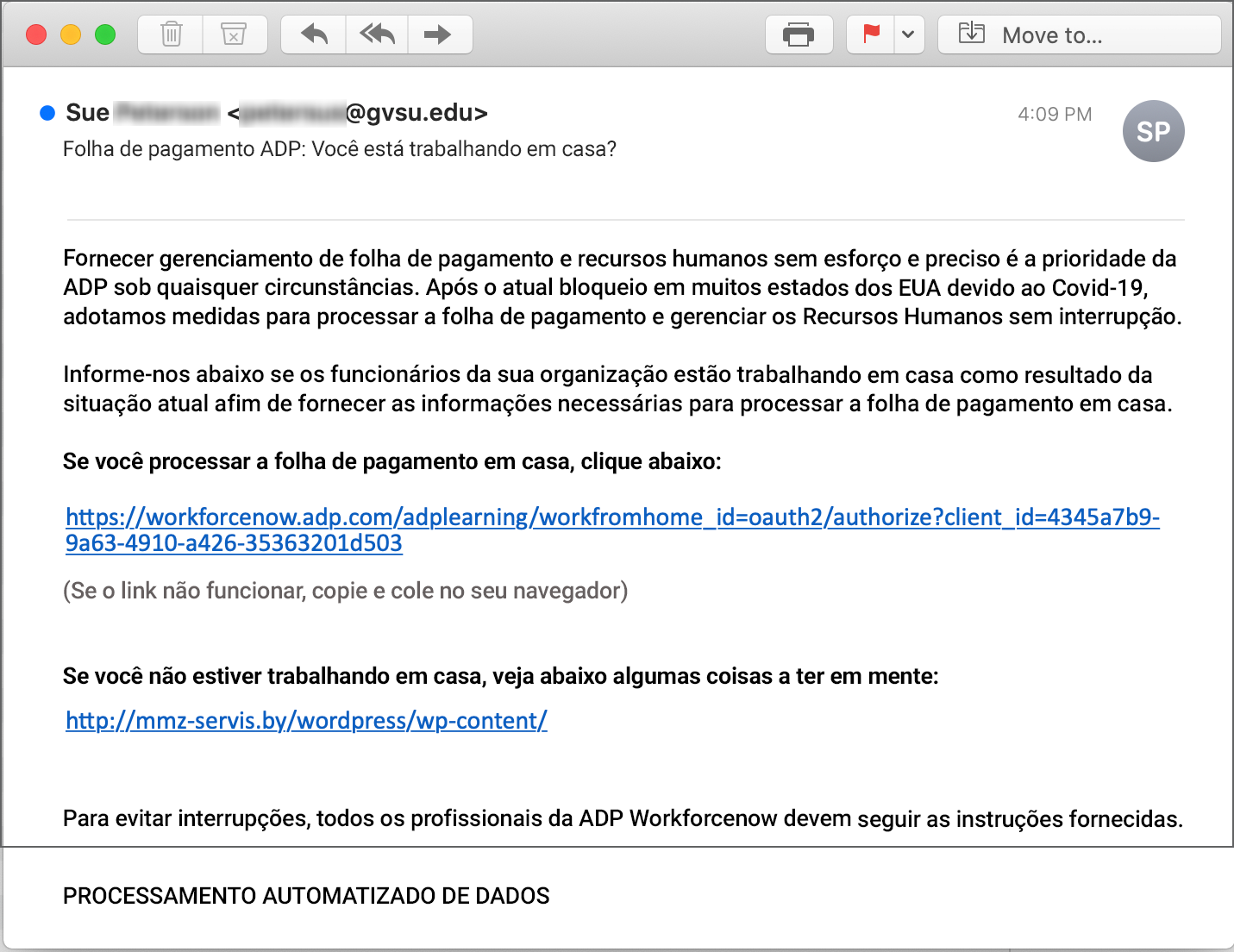

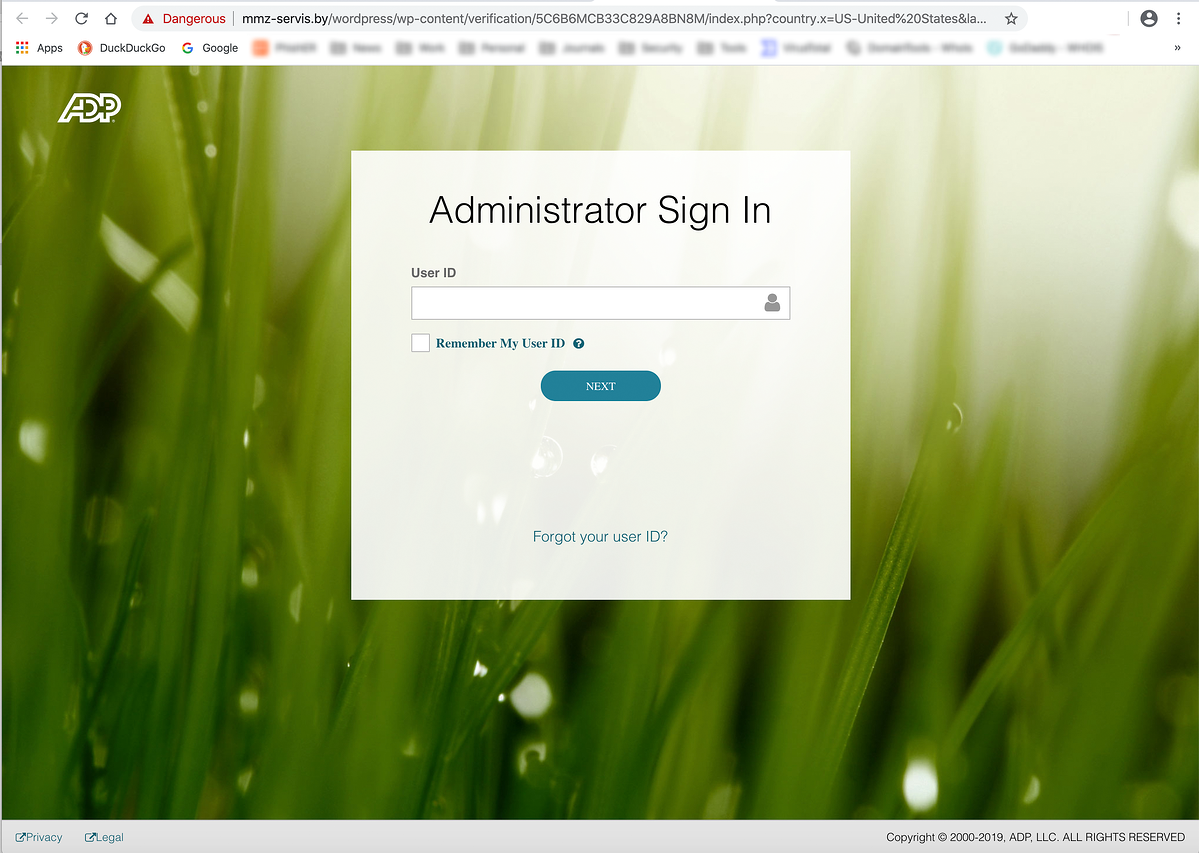

Esse clone do ADP, uma plataforma muito utilizada por equipes de RH, possui até uma landing page projetada para obter credenciais das pessoas responsáveis pela folha de pagamento.

E não se surpreenda ao saber que esses agentes estão totalmente atualizados com o “Programa de Proteção aos Salários”, incluído no pacote de estímulo fiscal aprovado recentemente para cidadãos e empresas dos EUA. De fato, a confusão que envolveu o lançamento desse programa proporcionou aos atacantes a oportunidade perfeita para exibir dicas e novas informações para a sua organização:

Sim, o exposto acima leva os usuários novamente a um phishing de coleta de credenciais da Microsoft.

Assim como os ataques de phishing com temas de TI que vimos anteriormente, acreditamos que os atacantes continuarão a desenvolver esquemas de engenharia social para se inserir no cenário digital entre as organizações e seus colaboradores conectados remotamente.

O bem-estar dos colaboradores

Além de seus próprios salários, os colaboradores estão muito preocupados com sua própria segurança e bem-estar, bem como com seus amigos, familiares e colegas de trabalho. Fraudadores têm explorado essas preocupações desde a primeira explosão de e-mails de phishing com tema de Coronavírus no início de fevereiro, que falsificaram o CDC e a OMS para induzir os usuários que procuram mais informações sobre a pandemia a clicar em links maliciosos.

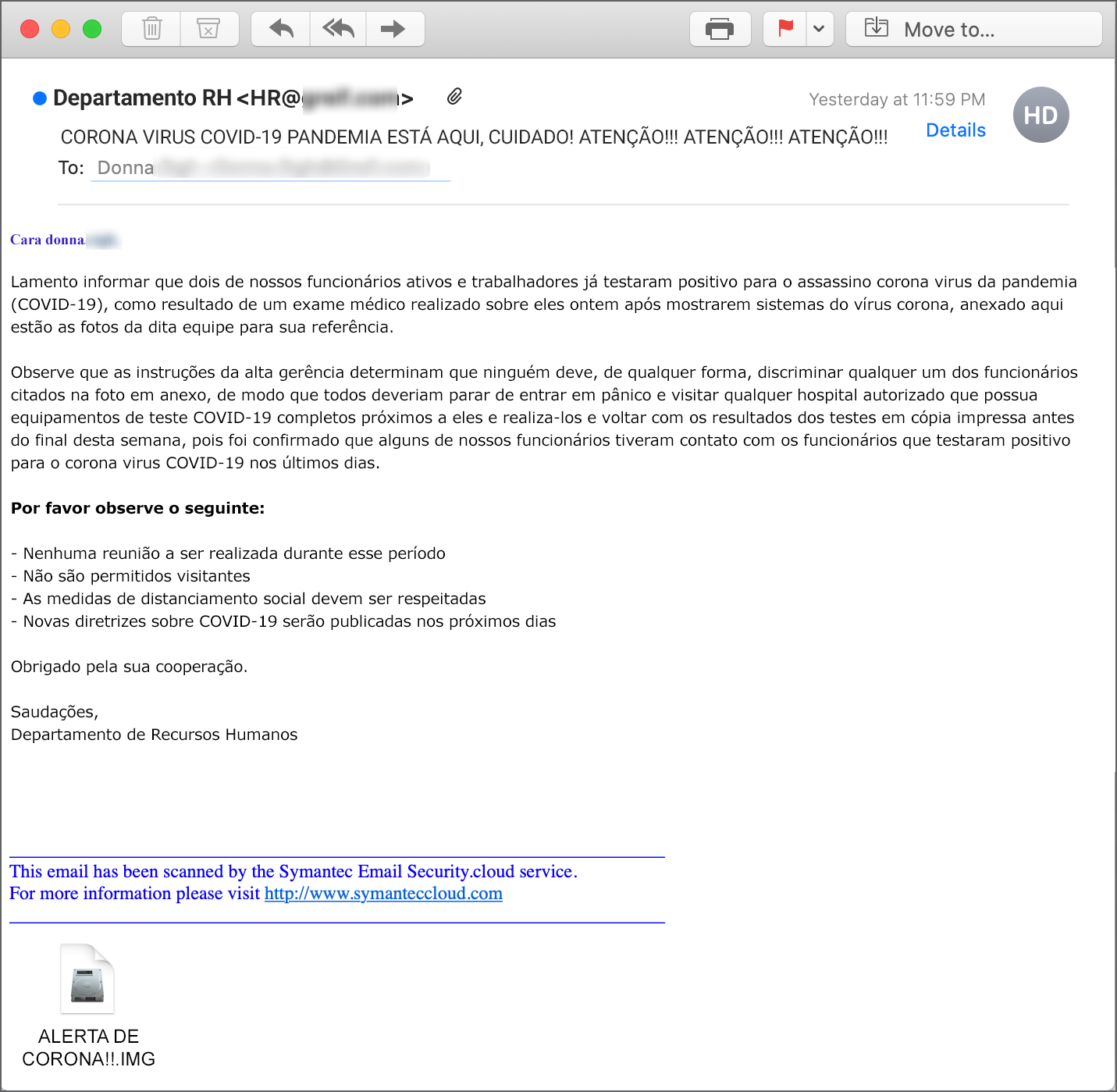

Essa mesma astúcia continua funcionando – especialmente quando essas informações sobre o crescente número de infecções dizem respeito a colegas de trabalho:

Embora a grande maioria dos e-mails de phishing que envolvem a pandemia mostrados aqui levem a phishing de coleta de credenciais, alguns realmente levam a malwares executáveis ativos – geralmente enviados como arquivos .IMG (um formato de arquivo de imagem de disco cada vez mais popular entre os fraudadores). E, como este, a maioria desses malwares tende a consistir em trojans de backdoor sofisticados que permitem que esses agentes mal-intencionados operem silenciosamente e a longo prazo dentro da rede de uma organização violada.

Esse esquema de engenharia social em particular parece estar evoluindo, vimos várias versões dele nas últimas semanas.

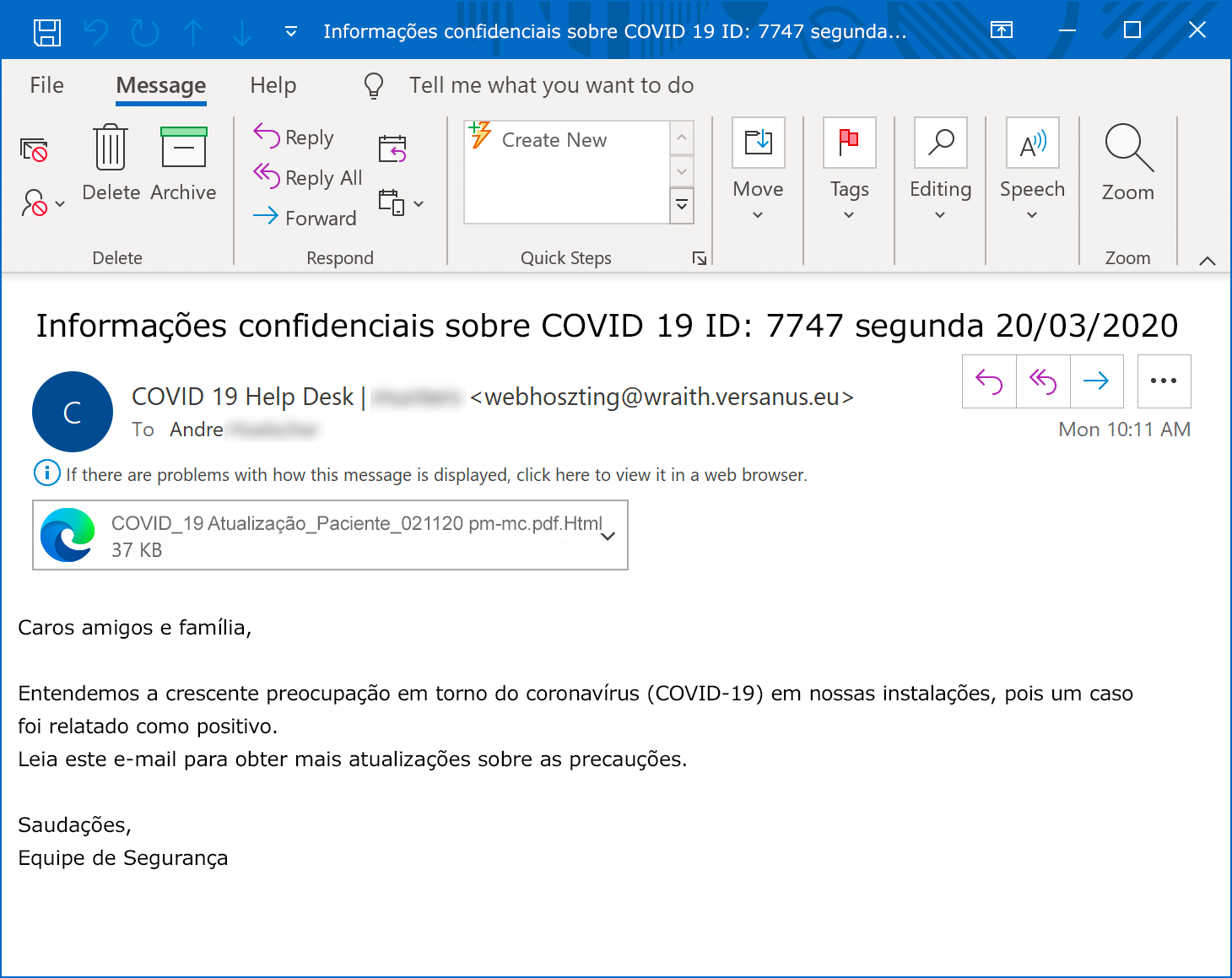

O arquivo HTML anexado é, como sempre, um phishing de coleta de credencial tão simples quanto os que vimos anteriormente.

Desde o início, as informações sobre a pandemia da COVID-19 provaram ser não apenas as mais procuradas, mas também a ferramenta perfeita para motivar usuários ansiosos a clicar sem pensar em conteúdo malicioso. Infelizmente, acreditamos que essa dinâmica não vai mudar tão cedo.

Conclusão

A imagem que está surgindo dos mais recentes e-mails de phishing com tema de Coronavírus é aquela que deve fazer com que todas as organizações comecem a se preocupar.

Depois de recorrer inicialmente às táticas de engenharia social de “choque e pavor” projetadas para impedir usuários em pânico de abrir links e anexos maliciosos, agora os atacantes estão migrando para campanhas de phishing baseadas nas “realidades remotas” enfrentadas pelas organizações e seus colaboradores.

Agora, mais do que nunca, seus usuários precisam ser educados e treinados para lidar com esse ataque de campanhas de phishing habilmente projetadas e executadas com inteligência. Caso contrário, você poderá encontrar alguns convidados inesperados na rede da sua organização – convidados qualificados e experientes em tornar essa presença dentro da sua rede a mais lucrativa possível.