Demonstração dos especialistas do El Pescador traz funcionamento de esquema de phishing através de boletos bancários

O phishing é um organismo vivo que tem uma evolução constante, seja dispondo de técnicas simples ou artimanhas avançadas para enganar suas vítimas. A empresa Cyxtera, parceira do El Pescador, aponta que as técnicas de phishing continuam no topo da lista de ataques virtuais em seu report The Fraud Beat 2018. E a cada geração o nível técnico e a complexidade são superados.

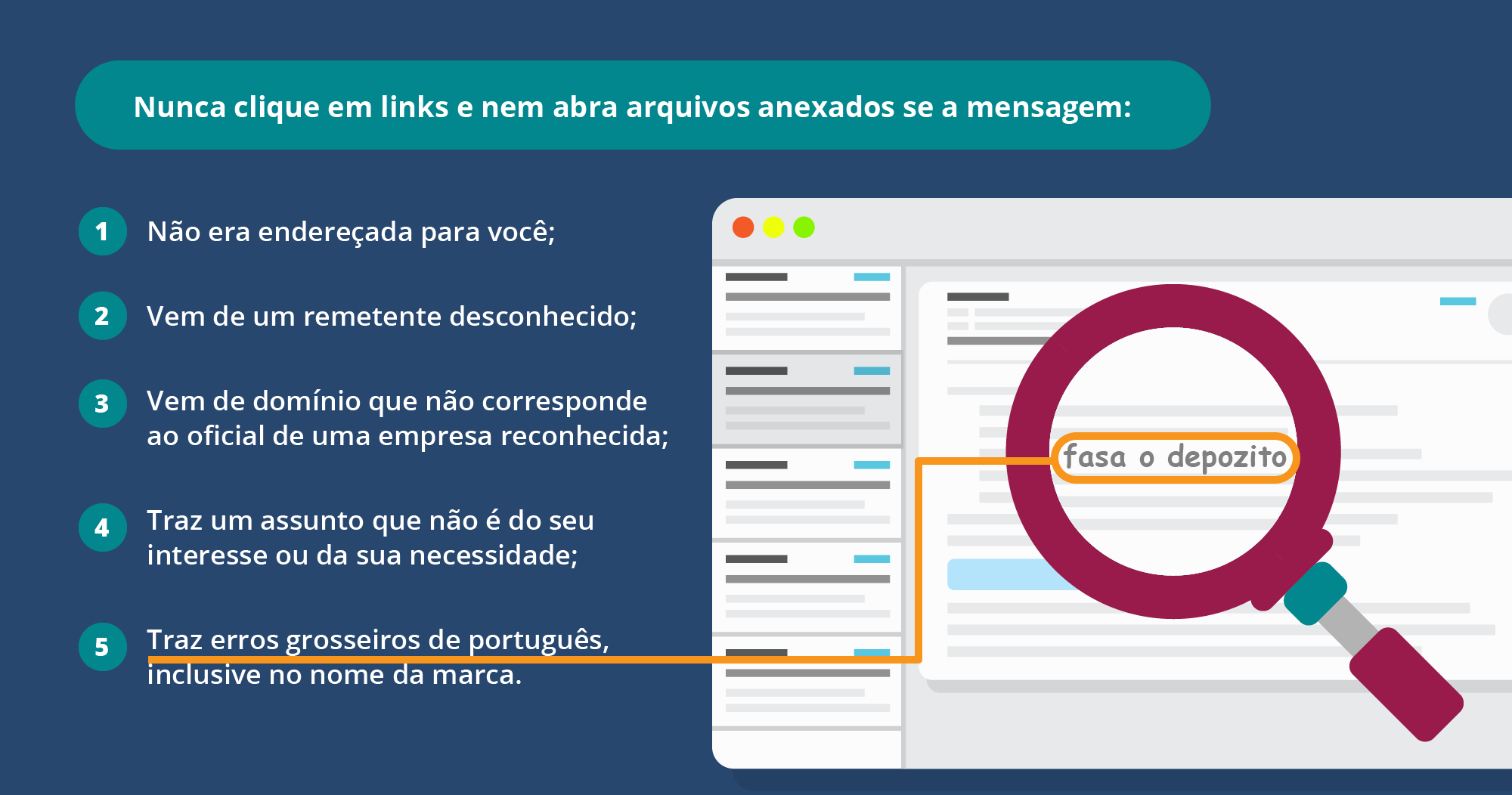

O spear phishing ainda é a maior ameaça para grandes empresas, mas nem por isso o phishing de baixo nível técnico deixa de chegar em todas as caixas de entrada. Todos os dias recebemos diversas mensagens maliciosas e, se clicarmos em links ou anexos, podemos danificar nossos equipamentos e ter nossas informações expostas – sejam pessoais ou profissionais. Aqui vamos destrinchar os mecanismos que fazem um phishing com pouco refinamento técnico atingir seu objetivo como ameaça digital.

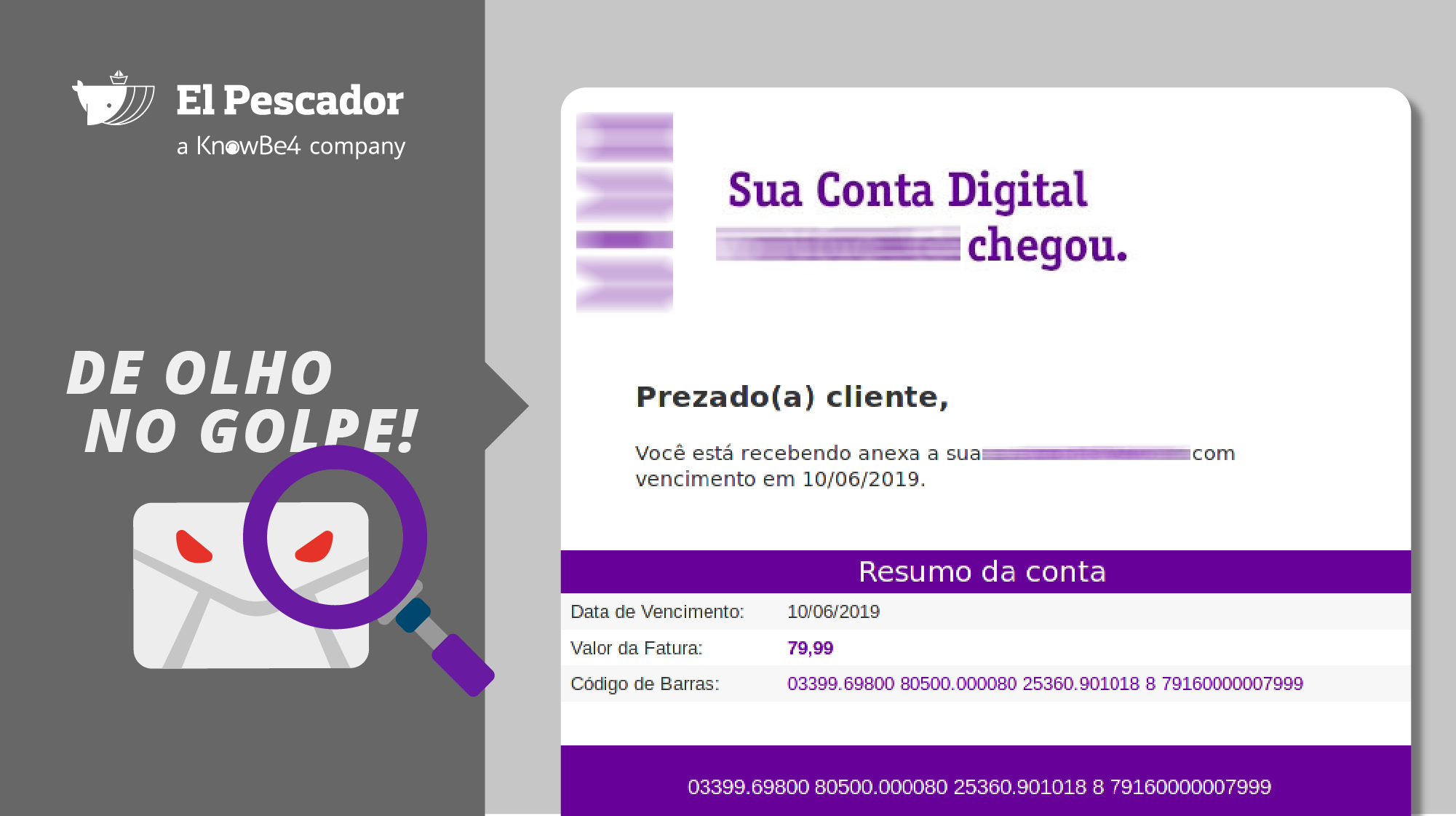

Muitas pessoas optam por receber suas contas de luz, gás e telefonia via e-mail, mas tal comodidade também concentra comportamentos criminosos. Milhares de usuários recebem com regularidade faturas falsas, enviadas por grupos que tentam se passar por empresas reais e forjam um formato que as pessoas já estão acostumadas. Para que você não caia nesse tipo de golpe, vamos fazer uma demonstração a partir de uma fatura de telefonia móvel.

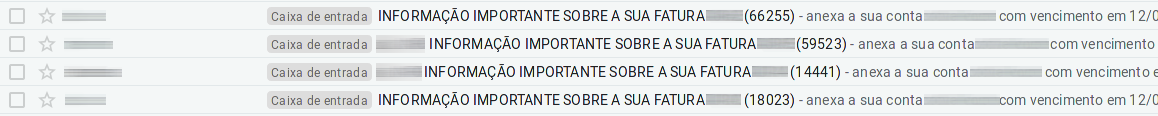

Os atacantes encaminham o e-mail seguindo as regras do phishing: sentimento de urgência, responsabilidade para uma atividade e/ou medo de atrasos ou perdas. Dessa maneira o usuário clica na mensagem sem pensar, acreditando que pode evitar um problema. Há ainda a possibilidade de parecer que a própria pessoa se encaminhou o e-mail, reforçando a importância da mensagem. Veja como a mensagem chega na sua caixa de entrada e como é endereçada:

De: [email protected]

Responder a: [email protected]

Para: [email protected]

Data: 10 de jun de 2019 14:54

Assunto: INFORMAÇÃO IMPORTANTE SOBRE A SUA FATURA (95915)

Ao abrir o e-mail você deve procurar o cabeçalho HTTP, a parte que contém informações completas e ajudam a definir se a mensagem é falsa. No exemplo abaixo conseguimos destacar um ataque de spoof utilizando o domínio “dominioy.com.br” e dois mailers forjados.

To: [email protected]

X-PHP-Originating-Script: 0:imo30.php

X-Mailer: Microsoft Office Outlook, Build 17.551210

From: [email protected]

Reply-To: [email protected]

X-Mailer: iGMail [www.ig.com.br]

X-Originating-Email: [email protected]

X-Sender: [email protected]

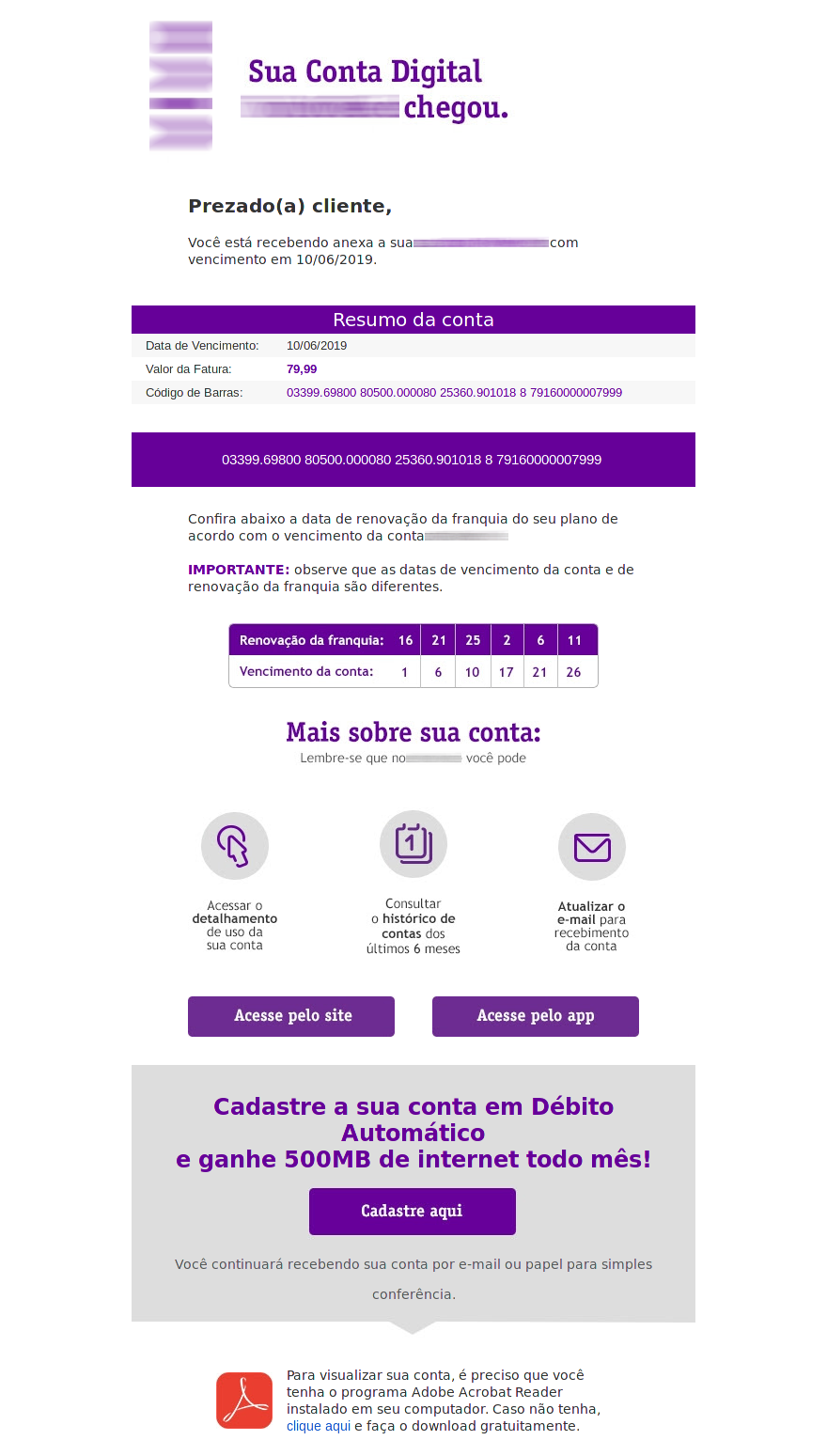

Ao abrir o e-mail você se depara com uma mensagem que parece oficial: utiliza o mesmo formato de comunicados padrão, a marca de empresas conhecidas e um código de barras. Mas fique atento! Algumas dicas para identificar uma mensagem falsa: 1) o texto é genérico, não existe nenhuma menção ao seu nome ou cadastro com a empresa real; 2) verifique se o valor do boleto corresponde ao serviço contratado por você na empresa real; 3) passe o mouse sobre os links e verifique se o endereço direcionado é o mesmo que consta no corpo do e-mail.

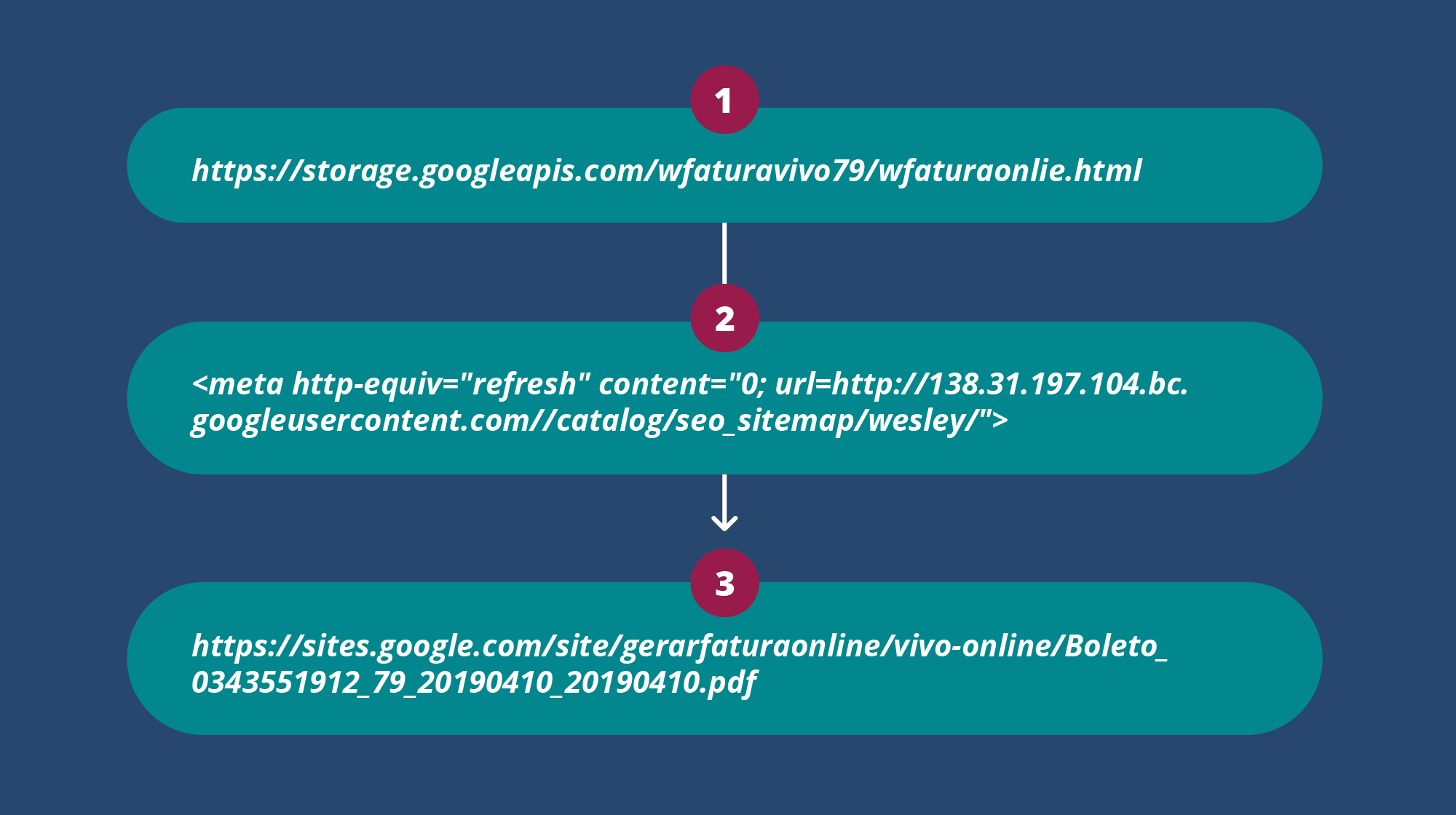

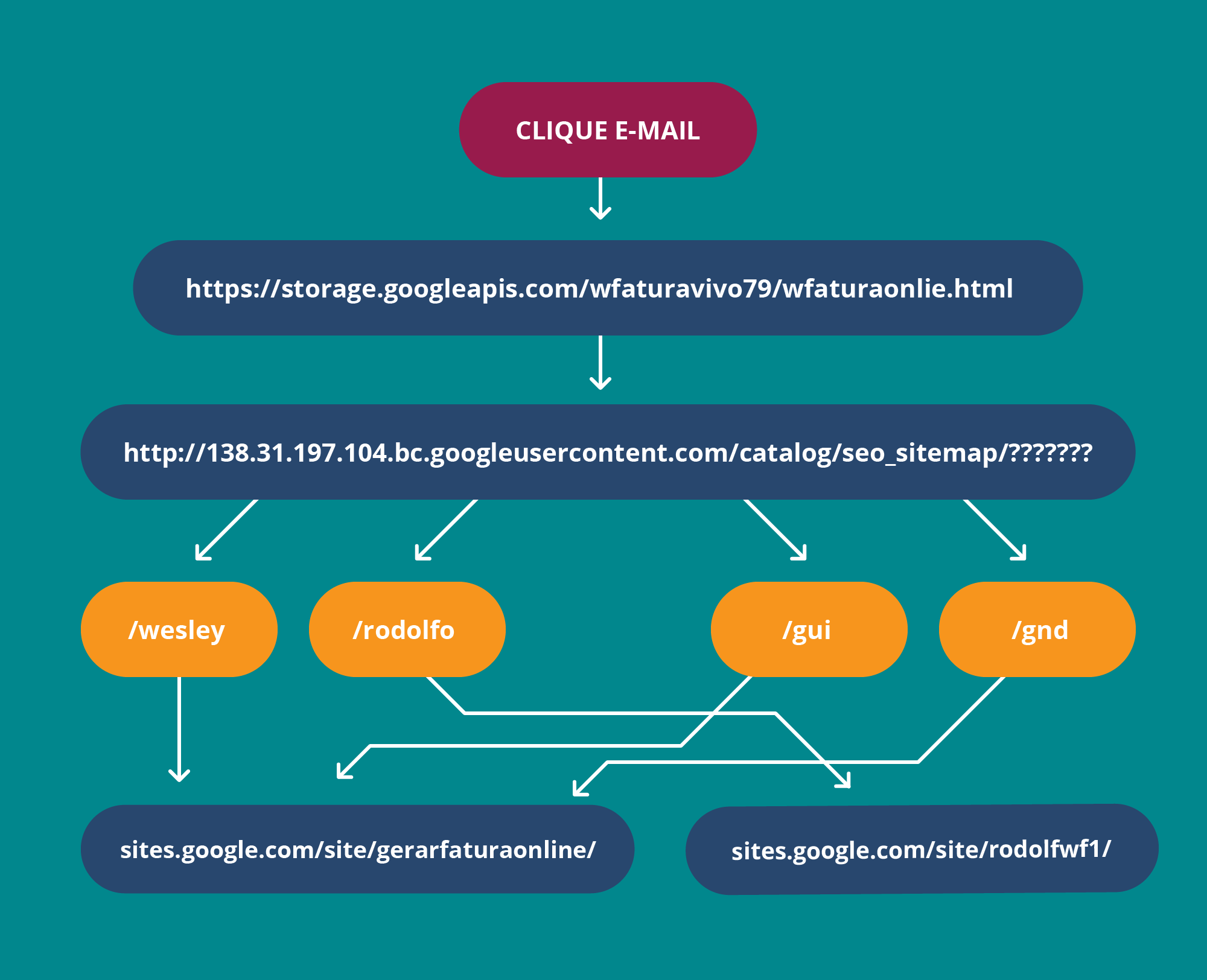

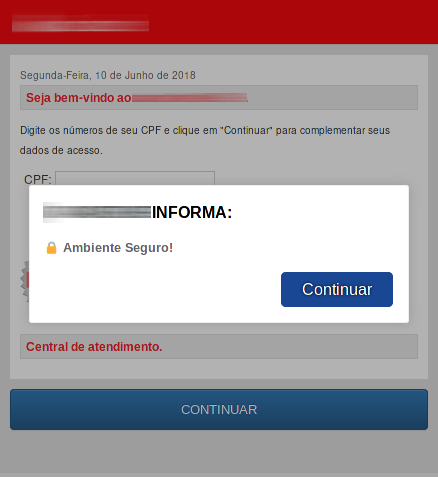

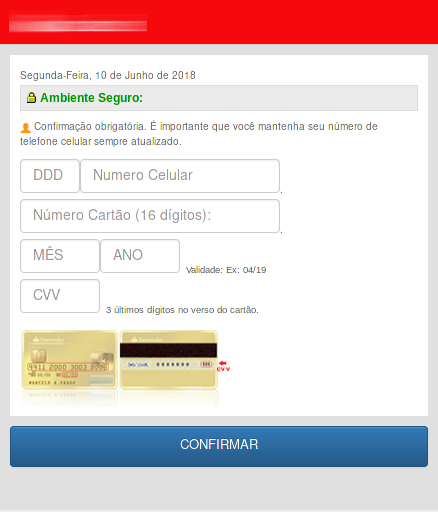

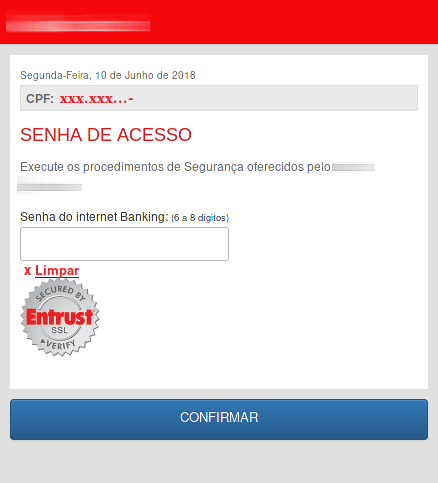

Se na pressa você esqueceu de verificar as características do phishing, esse é o caminho que você percorrerá: 1) o link principal do phishing te leva para 2) um servidor/IP que funciona como ponte entre o seu dispositivo e o lugar na internet que abriga 3) o boleto fraudulento.

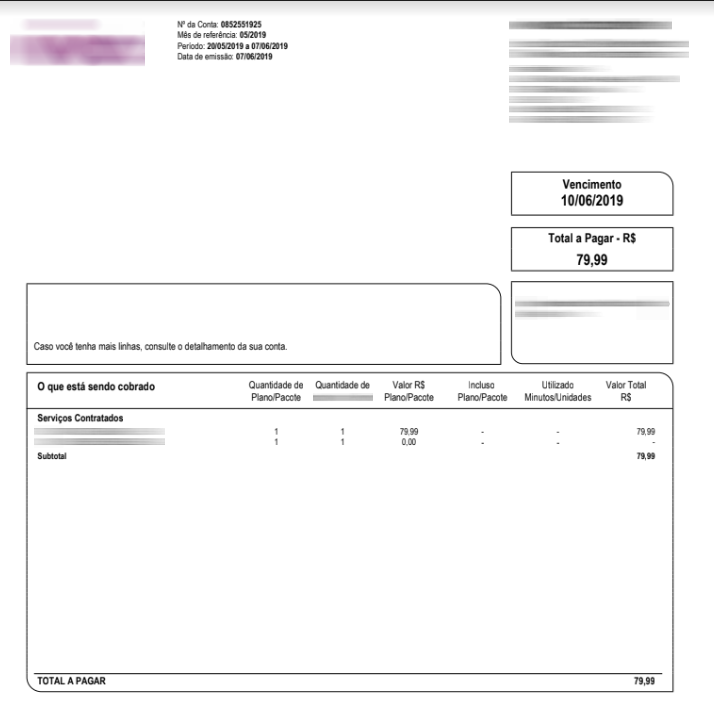

O boleto fraudulento também apresenta diversos aspectos que devem ser considerados antes do pagamento. O arquivo é montado em algum programa de edição e são retiradas quaisquer informações de identificação do usuário, como nome e CPF. Além disso, são montados o código de barras, os valores e a data de vencimento próxima à data de envio da mensagem para reforçar a urgência. Veja o exemplo:

Como funciona a estrutura do fraudador?

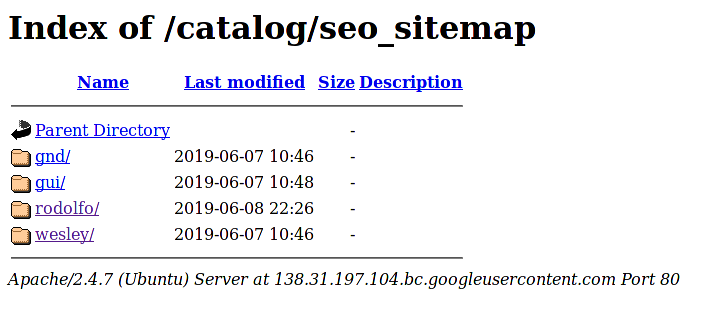

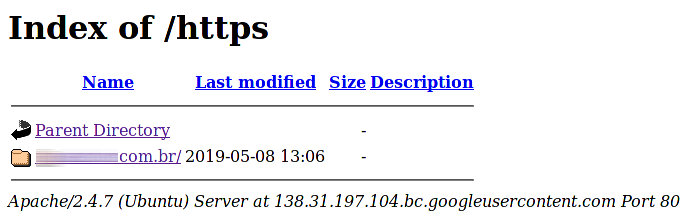

O servidor que direciona para o boleto fraudulento funciona apenas com essa finalidade, um repositório para o atual arquivo. Retirando a pasta /wesley do final da URL temos acesso ao index of do site. A partir dessa estrutura é possível confirmar que cada pasta é responsável por uma URL/boleto diferente: /{PASTA_REDIRECIONAMENTO}.

As quatro pastas (/gnd, /gui, /rodolfo e /wesley) foram testadas e em cada uma existia apenas um arquivo index.php redirecionando para um boleto bancário diferente.

/gnd: valor R$79.99

CODE BOLETO: 03399.69800 80500.000080 25360.901018 8 79160000007999

/gui: valor R$77.99

CODE BOLETO: 03399.69800 80500.000080 25291.201017 5 79160000007799

/rodolfo: valor R$99.99

CODE BOLETO: 03399.65519 47500.000147 58098.501016 2 79160000009999

/wesley: valor R$79.99

CODE BOLETO: 03399.69800 80500.000080 25360.901018 8 79160000007999

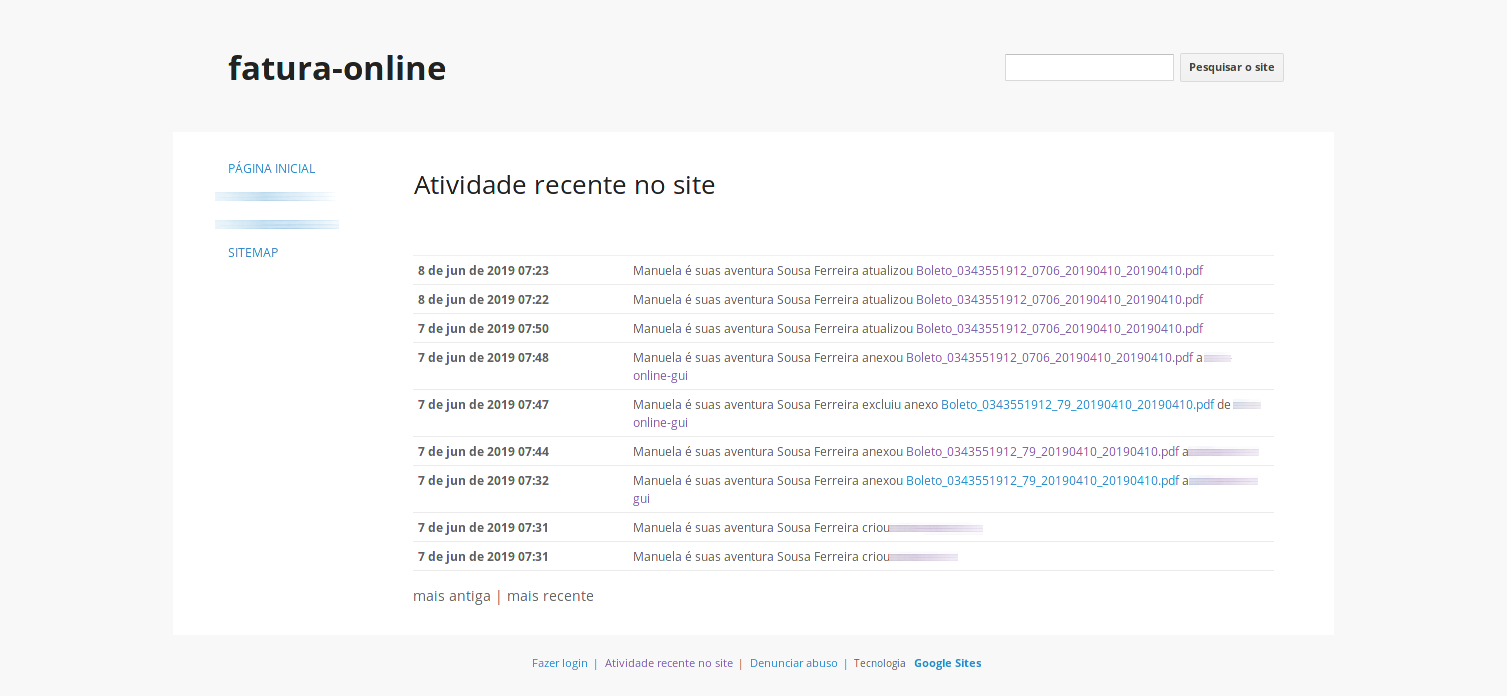

Até o momento analisamos somente a estrutura que monta o direcionamento do phishing, agora vamos analisar o local onde fica o artefato final “Boleto.pdf”. Fraudadores costumam utilizar hospedagens gratuitas, por vezes pelo contexto de engenheira (é um host conhecido) e outras pela falta de recursos para obter o próprio servidor. O baixo nível técnico pode ser atestado aqui: nenhum script foi programado para fazer o direcionamento de maneira automática, o fraudador ainda precisa realizar operações manuais como o upload dos boletos.

Um resumo de como funciona o processo e a estrutura do ataque de phishing utilizando fraudes de boleto bancário. Caso o boleto seja pago pela vítima, o atacante atualiza manualmente o arquivo para uma nova fraude:

Extra! Extra!

Ao analisar o servidor http://138.31.197.104.bc[.]googleusercontent.com/ encontramos um vínculo com um e-commerce, que provavelmente foi comprometido durante alguma falha de segurança. Aproveitamos ainda para utilizar técnicas de fuzzing e acabamos por encontrar mais um phishing. Dessa vez voltado para a instituição financeira em si, focado no contexto Bankline. É normal que fraudadores utilizem o mesmo servidor para diversos tipos de campanhas maliciosas na web, por isso sempre checamos se existem mais artefatos no servidor.

Chegou um phishing na sua caixa de entrada?

Recebeu boletos de serviços que você nunca comprou? Achou que o e-mail da promoção estava muito exagerado? Aquela pessoa que nunca interage enviou uma mensagem? Desconfie sempre!

Com pequenos hábitos criamos uma rotina segura e evitamos dores de cabeça e o vazamento de nossos dados.

*Todos os links foram encaminhados para os canais de segurança das empresas vítimas das fraudes.

Artigo de Cleiton Pinheiro

Security Analyst do El Pescador, uma empresa KnowBe4