Uma das primeiras coisas a serem pensadas quando pessoas se juntam para fazer qualquer coisa de maneira civilizada é definição e formalização de regras. Pense em qualquer situação: convivência em um condomínio? Regras. Investimentos financeiros? Regras. Legislação de um país? Regras. Participação em fóruns de discussão? Mais regras. Regras existem para nortear as práticas e […]

Pesquisadores das Universidades de Syracuse e do Alabama publicaram recentemente os resultados de um estudo que coletou informações sobre como o cérebro humano se comporta ao interagir com phishings. Eles submeteram voluntários a exames com equipamentos de eletroencefalograma e de análise do movimento dos olhos enquanto se deparavam com sites falsos e verdadeiros, além de […]

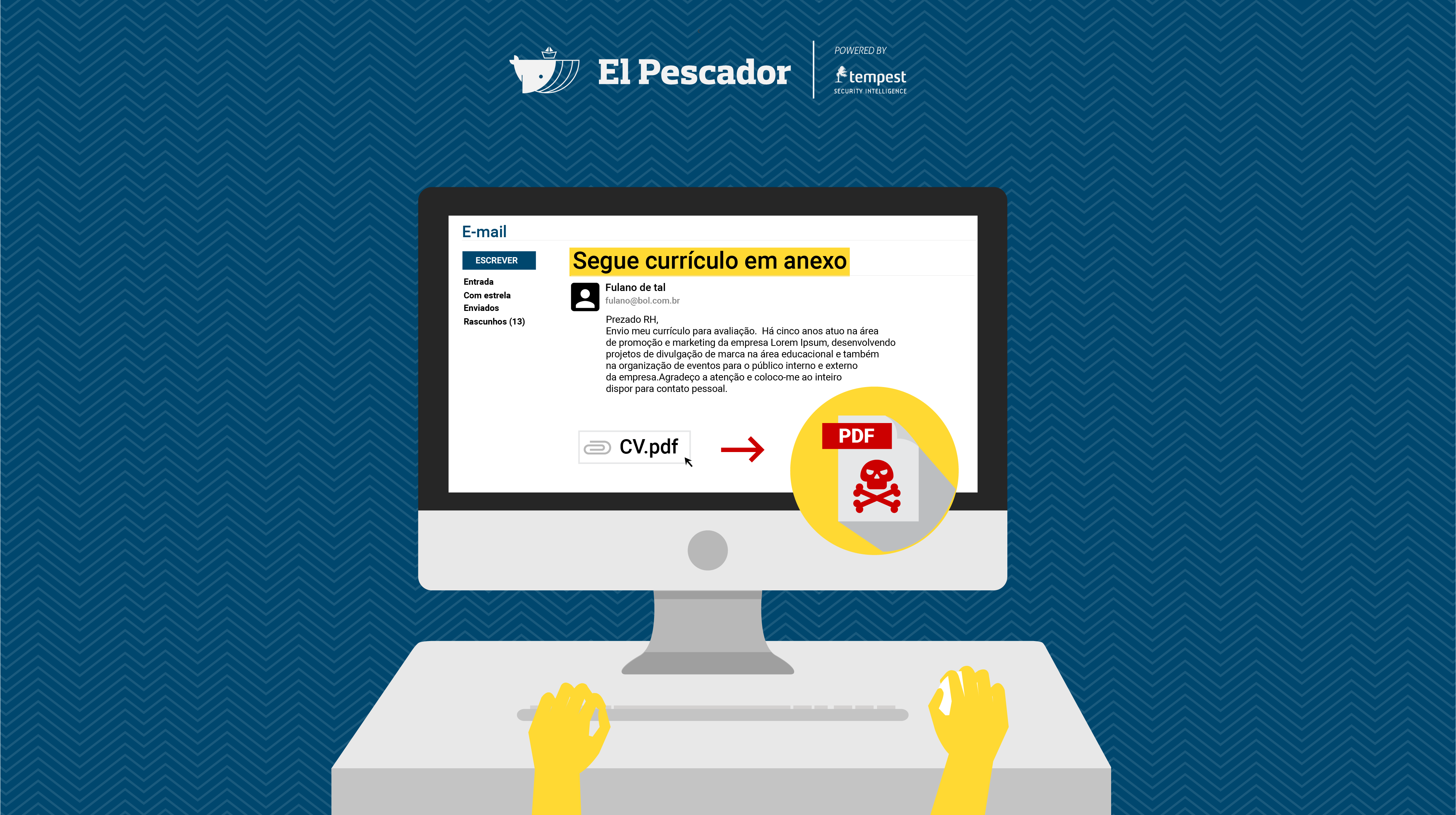

Todas as empresas possuem seus detalhes quando falamos do comportamento da ferramenta e-mail, algumas áreas recebem mais anexos de fontes desconhecidas do que outras. É o caso das áreas de Recursos Humanos que interagem o tempo todo com documentos vindos de pessoas desconhecidas. Esse comportamento pode converter o departamento de RH no principal canal de entrada […]

O phishing é uma estratégia que se aperfeiçoou no decorrer dos anos e hoje é a principal tática de ataque usada por fraudadores e espiões. Nesse artigo iremos apresentar um panorama das quatro características que mais colaboraram para o aprimoramento dessa técnica, além da melhor alternativa para combatê-la direto na raiz. 1 – Estamos falando […]

O artigo a seguir é uma continuação do artigo que produzimos a respeito dos modelos de Computer Based Training (CBT) e Computer Based Assessment (CBA). Leia a primeira parte aqui. No nosso último artigo, apresentamos o CBT e CBA como alternativas viáveis para treinamentos e capacitações que envolvam temas relacionados à Segurança da Informação […]

A origem dos ataques de phishing está ligada diretamente a um tipo de “pescaria” de usuários em que o atacante pesca “com rede”, ou seja, enviando mensagens de phishing ao maior número possível de destinatários, às vezes milhares, e espera que uma boa quantidade de gente caia no golpe. Entretanto, já faz um tempo que […]

Este post é o primeiro de uma série que faremos sobre CBT e CBA. Parte 1: A história que segue poderia ter acontecido em qualquer lugar. O controller de uma empresa recebe um email assinado pelo CEO da organização. O email informa o funcionário, de forma bastante contundente, que nos próximos dias ele deverá […]