O phishing é uma estratégia que se aperfeiçoou no decorrer dos anos e hoje é a principal tática de ataque usada por fraudadores e espiões. Nesse artigo iremos apresentar um panorama das quatro características que mais colaboraram para o aprimoramento dessa técnica, além da melhor alternativa para combatê-la direto na raiz.

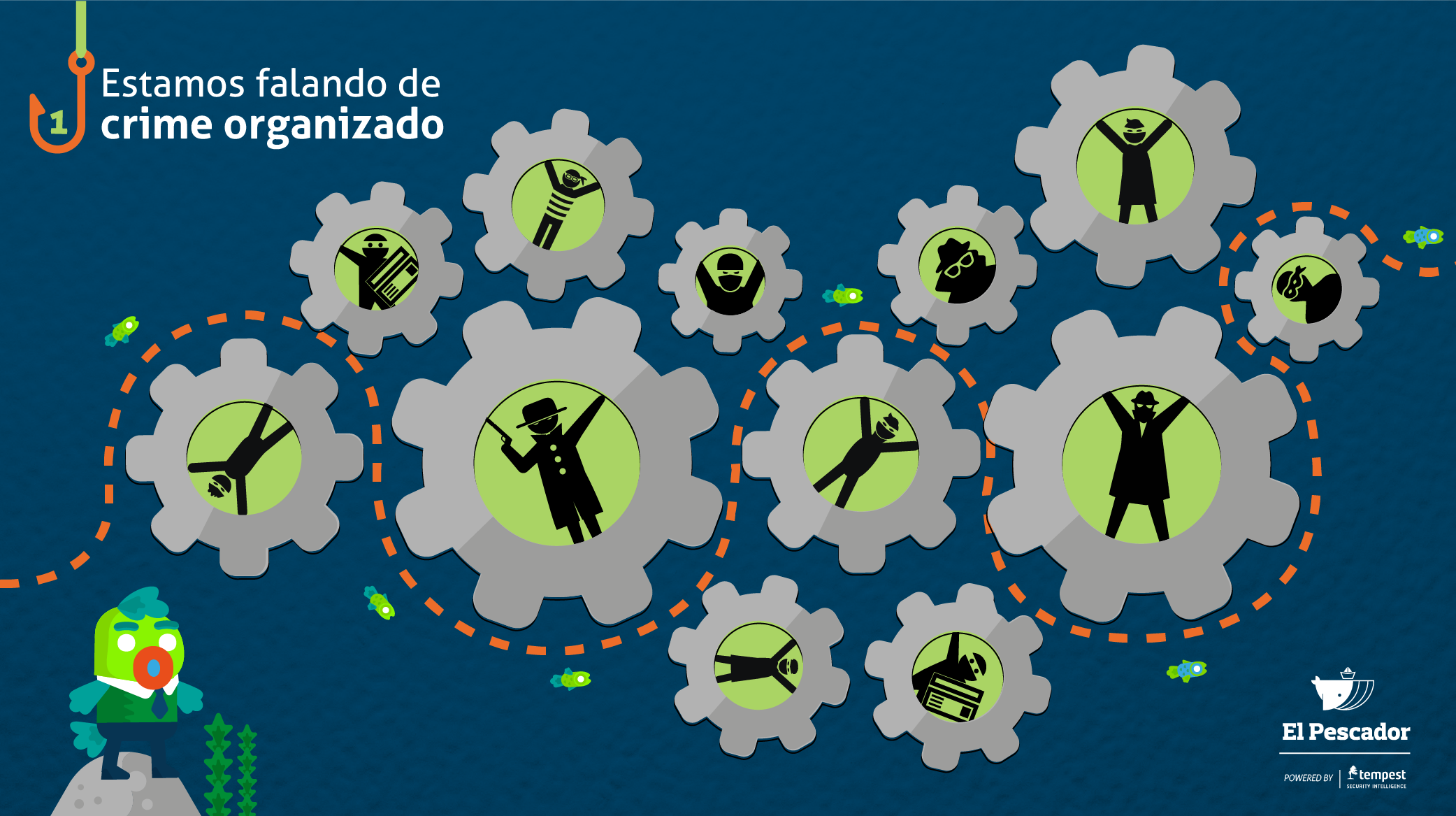

1 – Estamos falando de crime organizado

Qualquer negócio baseado em uma ideia que gera alto retorno financeiro começa com uma empresa gerenciando toda a produção e, à medida que a atividade se desenvolve, outras empresas passam a desenvolver parte das atividades, ao ponto de criar uma indústria.

Um bom exemplo disso é o automóvel, que no princípio concentrava toda a produção em seu fabricante. Com o tempo a responsabilidade por construir as peças foi sendo assumida por outras empresas e o processo de produção foi se tornando cada vez mais complexo. Hoje um carro nada mais é que a soma de peças produzidas por vários integrantes da indústria, cabe ao fabricante especificar os detalhes da máquina e montá-la.

Com o crime eletrônico ocorreu mais ou menos o mesmo processo, embora nada impeça que uma campanha de phishing seja desenvolvida, disseminada e tenha seus lucros absorvidos pela mesma pessoa, o que aconteceu foi que os criminosos se dividiram em grupos focados cada um em uma parte específica do processo e comercializando recursos entre eles. A especialização de cada parte opera como uma pequena engrenagem de uma grande máquina.

O pesquisador carioca Fernando Mercês, da Trend Micro, elaborou um extenso diagnóstico do crime eletrônico no Brasil traçando um panorama sobre cada uma dessas atividades. No estudo, o especialista identificou o comércio de diversos componentes que podem ser combinados na realização de ataques.

Por exemplo, é comum a encomenda da mensagem de phishing de uma pessoa, a locação de espaço em um servidor atacado (para receber os dados coletados pelo phishing) de outra e a venda das informações roubadas por outro integrante da quadrilha. Ou seja, o crime eletrônico é uma indústria, com toda complexidade que se vê em uma indústria tradicional, como a automobilística.

2 – Os criminosos não necessariamente se conhecem e podem estar espalhados pelo mundo

É comum nas investigações envolvendo quadrilhas tradicionais do crime organizado identificar uma rede de contatos com pessoas que se reúnem periodicamente para planejar os seus golpes, dividir o dinheiro, etc.

No crime eletrônico, isso não é uma necessidade e é frequente a existência casos em que as pessoas nem se conhecem, toda comunicação é baseada em nicknames (apelidos) trocados de tempos em tempos e não é necessário haver encontros, até porque não há a necessidade de proximidade física entre os integrantes das quadrilhas.

Um dos casos mais famosos de desmantelamento de uma quadrilha do crime eletrônico – o vazamento de dados de cartão do varejista TJX – envolvia um americano e dois russos que se conheciam somente pelos seus apelidos.

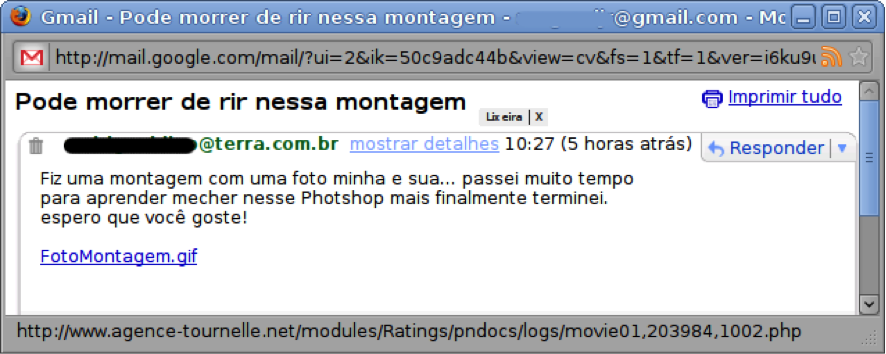

3 – O processo de aprimoramento dos ataques é frequente e rápido

Ainda é muito comum a infecção por phishings usando mensagens ou sites falsos simples e com erros de português como no exemplo abaixo. Entretanto, com a constante profissionalização dos criminosos, esses golpes se tornam cada vez mais sofisticados, clonando sites e tornado as mensagens bem mais elaboradas.

As mensagens são enviadas de diversos mecanismos (e-mail, ferramentas de comunicação baseadas em dispositivos móveis ou redes sociais) usando contatos que o usuário conhece: chefe ou amigo e se baseando em características pessoais do alvo.

Em palestra no evento Mind the Sec que ocorreu recentemente em São Paulo, Wolfgang Kandek, CTO da empresa de segurança Qualys, relatou um caso em que criminosos sabiam de preferências musicais ou outras informações pessoais dos alvos e elaboraram mensagens específicas, baseadas nos gostos de cada um o que tornou o ataque mais eficiente.

Os malwares usados nos ataques também são mais sofisticados. Eles contemplam o acesso administrativo à máquina alvo, a atualização constante com o objetivo de frequentemente incorporar novas técnicas de ataque e ocultação, burlando ferramentas de segurança e incorporando túneis criptografados, para proteger a extração dos dados do roubo de outros criminosos e dificultar a investigação da polícia.

O phishing é também frequentemente a base de ataques chamados de APT (Advanced Persistent Threats) que possuem o objetivo de se manter ativos por anos, drenando informações do ambiente alvo em operações de espionagem.

4 – Não há nivelamento do conhecimento

Já é consenso, tanto no mercado, quanto na academia que a melhor arma para combater o phishing é a capacitação. O cenário comum na atualidade é o de disparidade de conhecimento sobre o tema nas empresas. Enquanto poucos conhecem algo sobre o assunto, porque são entusiastas de segurança a maioria não sabe como se proteger.

Temos apresentado neste blog diversas características comuns destes ataques, algumas muito sutis, entretanto o caminho correto para combater o problema é o de disseminar informação em quantidade e velocidade semelhante a usada pelos criminosos.

A plataforma de phishing educativo El Pescador é a mais eficiente nesse sentido, pois pode contemplar todos os colaboradores de sua empresa de uma só vez, dispõe de exemplos personalizados, assim como os usados pelos criminosos em uma situação real e fornece mecanismos para medir o desempenho dos colaboradores.