Em um relatório chamado “Targeted Attacks Against the Energy Sector”, a fabricante de sistemas de segurança Symantec traça um panorama dos ataques ao setor de energia em todo o mundo. O trabalho mostra que essa indústria tem sido um dos principais focos de ataques direcionados: foi alvo de 9 dos 74 ataques diários observados.

O que isso significa?

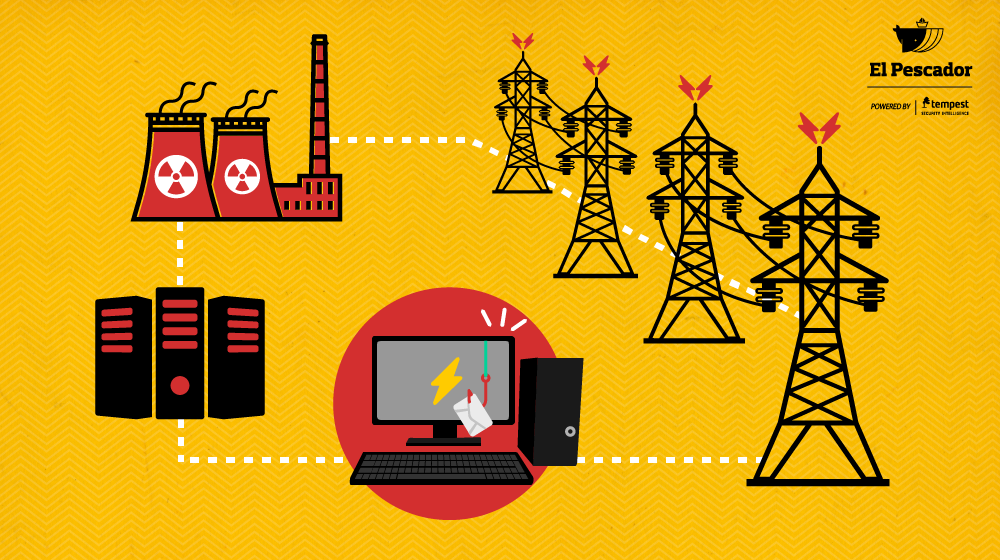

Em um cenário em que a nossa dependência de energia continua aumentando, uma queda no sistema de distribuição de uma grande cidade, estado ou região, por exemplo, pode causar prejuízos imensos a toda a cadeia produtiva de um país. E os riscos de que isso aconteça de forma intencional por meio de de ciberataques está crescendo, graças – em parte – às transformações pelas quais a indústria está passando. Entre essas transformações estão, por exemplo, a implantação de smart grids (ou redes inteligentes de distribuição) e a conexão de sistemas industriais à internet, entre outras mudanças, conforme aponta o relatório.

Prudentemente, os autores do relatório destacam que esses alertas levam em conta não só os ataques direcionados especificamente contra a indústria de energia.

“Está claro que o setor de energia não está isento de ataques genéricos a que todas as companhias estão sujeitas como ransomware e cavalos de Troia. Em maio de 2013, uma pequena empresa de distribuição de combustível na Carolina do Norte foi vítima de um ataque que transferiu US$ 800 mil da conta bancária da empresa”

Mas o fato dessa indústria específica estar vulnerável a ataques pode, obviamente, ter consequências mais graves, como demonstrou o caso Stuxnet – incidente onde centrífugas da Usina Nuclear de Natanz, no Irã, foram sabotadas por um malware, o que poderia ter causado um desastre de proporções globais.

Spear Phishing no Setor de Energia

Felizmente, casos como o Stuxnet não são tão comuns quanto golpes financeiros, por exemplo. Golpistas que direcionam seus ataques ao setor de energia normalmente estão atrás de informações que podem render lucro para os atacantes e para quem encomenda os ataques.

E se o uso de e-mails com links e anexos maliciosos é um dos vetores de ataques mais comuns para conseguir informações sensíveis e valiosas de empresas, isso também vale para a indústria de energia. O relatório nos fornece como exemplo o “Golpe do Ano Novo”

Uma onda de e-mails contendo phishing foi enviada a partir de duas contas falsas para 291 indivíduos de uma companhia global de energia em 2013. Todos os destinatários do e-mail tinham o início de seus endereços entre as letras G e R.

O assunto de todas as mensagens trazia as frases “2013, Obama QE4” ou “Feliz Natal !”, assuntos comuns para aquela época do ano, o que fez com que muitas pessoas não tivessem muito cuidado ao abrir a mensagem.

Todos os e-mails traziam um cavalo de Troia disfarçado como um arquivo anexo. Uma vez executado, o malware abria um backdoor que dava acesso total aos computadores infectados.

Outros temas usados em ataques de phishing observados pela Symantec na indústria foram:

Treinamentos recorrentes estão entre as recomendações de segurança

Assim como os temas de phishing, as recomendações do relatório para prevenção e mitigação de ataques valem para qualquer empresa preocupada com segurança. Entre essas recomendações, os autores destacam a necessidade de treinamentos recorrentes e de conscientização para a segurança da informação que “podem ajudar usuários a identificar tentativas de roubo de informações e prevenir que elas sejam vítimas desse tipo de ataque”.

Outras recomendações incluem testes de penetração em todas as redes e monitoramento constante sobre ataques ocorridos em empresas da mesma indústria, afim de aplicar as lições aprendidas onde for possível.