Roger Grimes, Data-Driven Defense Evangelist da KnowBe4 – texto original em inglês pode ser acessado aqui

Qual é a política de senha correta? As políticas convencionais dizem que você deve ter uma senha de 8 a 12 caracteres de comprimento, 16 caracteres ou mais se pertencer a uma conta privilegiada elevada. A senha precisa ter letras, números e símbolos (tornando-a complexa) e ser alterada a cada 90 dias ou menos. Essa é a política de senha que, há 30 anos, aprendemos que precisamos ter.

Então, em 2015, o National Institutes of Standards & Technology (NIST) mudou todas essas orientações – suas próprias orientações anteriores – quando lançaram a Publicação Especial NIST 800-63 (SP 800-63), intitulada “Diretrizes de Identidade Digital”. Com o SP 800-63, o NIST declarou que o uso das antigas dicas de senha forte aumentaria a probabilidade de você ver seus dados vazados, em comparação com as pessoas que não seguem essa recomendação. Uau!

Agora, o NIST está dizendo que você não deve exigir senhas longas e complexas e que elas não precisam ser alteradas, a menos que você saiba que estão comprometidas. Essa é essencialmente a política de senha padrão que o mundo da segurança da informação considerou efetiva e passou as últimas três décadas tentando implementar nas organizações. Então o NIST está dizendo que seu novo conselho é melhor do que ter senhas longas e complexas que são frequentemente alteradas.

Dizer que isso surpreendeu e confundiu os profissionais de segurança seria um eufemismo. O novo conselho é tão desconfiado que quase nenhuma organização o segue, além das pessoas e entidades que nunca adotaram o conselho tradicional em primeiro lugar. A maioria dos sites públicos nunca exigiu que as pessoas tivessem senhas longas, complexas e que frequentemente as alterassem. Quase todos têm a mesma senha da Amazon, Facebook e Twitter desde que se inscreveram pela primeira vez.

Mas nos ambientes corporativo e governamental, a maioria das organizações tem seguido o conselho tradicional da política de senha, que se tornou tão intrínseco que quase ninguém quer desistir. Nenhuma recomendação ou diretiva nacional de política de segurança (como PCI-DSS, DISA STIGs, HIPAA, SOX, NERC, CIS etc.) atualizou seus conselhos de política de senha para seguir o NIST. O único uso relacionado aos conselhos do NIST, até agora, foi da Microsoft alterando o padrão de diretiva de senha recomendado para nenhum, basicamente dizendo que cabe ao administrador de cada organização decidir qual será seu procedimento padrão.

Por que o NIST mudou suas recomendações?

Os pesquisadores do NIST analisaram alguns ataques para roubo de senha e determinaram que a maioria deles não envolve adivinhação ou quebra, e esse era o objetivo das políticas de senha. Quando falamos “adivinhar senhas” significa que alguém ou alguma ferramenta automatizada tentou diferentes combinações possíveis de senhas para um determinado login tentando encontrar arbitrariamente o padrão correto. Já “quebra de senha” significa que um invasor obteve anteriormente um vislumbre da senha, como a representação em hash da senha, e usou algum tipo de automação para converter o “código” da senha em texto sem formatação.

No início, décadas atrás, a adivinhação e a quebra de senha representavam a maioria dos ataques. Hoje, isso não é mais verdade. Na maioria dos casos, as senhas das pessoas são roubadas (usando phishing e engenharia social, ou através de bancos de dados de senhas expostos) ou os hashes de senha são usados na autenticação sem a necessidade de converter para o equivalente em texto sem formatação (conhecido como ataques Pass-the-Hash). Os pesquisadores do NIST determinaram que, quando as pessoas são forçadas a usar senhas longas, complexas e com alterações frequentes, elas as reutilizam entre diferentes sites e serviços, o que aumenta significativamente as chances de comprometimento dessa política de senha. Então, o NIST recomenda o uso de autenticação multifator e, quando as senhas são usadas, elas não devem ser longas, complexas ou alteradas com frequência. Em vez disso, eles recomendam que as senhas não façam parte de uma lista de senhas muito comuns e não sejam fáceis de adivinhar.

Por outro lado, existem muitos atacantes (ou seus malwares) que ainda se dão bem com senhas mais curtas e fracas. Por exemplo, muitos programas de ransomware usam a adivinhação de senha nas sessões do protocolo RDP (Remote Desktop Protocol) para invadir os computadores. Este artigo diz que 30% de todas as explorações bem-sucedidas de ransomware ocorreram devido a senhas fracas.

Isso me impressiona de uma maneira! Não acredito que as pessoas ainda estejam usando senhas que podem ser adivinhadas por outras pessoas ou por malwares. Ao mesmo tempo, depois de analisar várias senhas roubadas (disponíveis em repositórios públicos) por mais de 30 anos, também vi que muitas pessoas usam as mesmas senhas. Por exemplo, a revisão anual de 2019 do Centro Nacional de Cibersegurança do Reino Unido apontou que a quarta senha mais comum é senha. A primeira, segunda e terceira senhas mais populares? 123456, 123456789 e qwerty. E tem sido assim por décadas.

Para ser justo, a orientação de senha “relaxada” do NIST diz especificamente que fornecedores e administradores não devem permitir que os usuários usem senhas fáceis de adivinhar; portanto, esteja usando as novas recomendações do NIST ou a política tradicional de senhas, sua organização deve estar seguindo o protocolo. O problema é que a maioria dos sistemas de autenticação de senha não possuem uma lógica para impedir que as pessoas escolham senhas fracas, como qwerty ou 123456. Em vez disso, o que elas fazem é exigir complexidade de senha. A exigência de senhas para conter letras, números e símbolos garante que as pessoas não usem a mais simples de todas as senhas, mas você ainda possa escolher “S 3 nh@” para atender ao requisito de complexidade. Exigir senhas complexas é a maneira mais fácil de impedir que as pessoas usem senhas super simples, e não posso argumentar com isso.

O maior problema do NIST com senhas

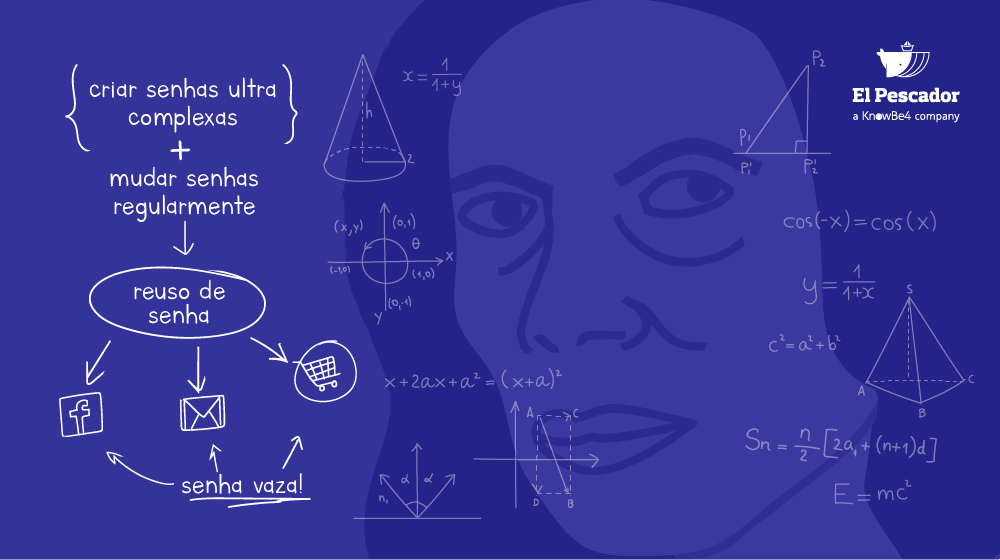

É importante observar que o principal problema do NIST com a política de senha tradicional não é que as senhas são ou não são complexas. Claramente, o NIST também se preocupa com as pessoas que não usam senhas fáceis de adivinhar. O ponto deles é que, quando senhas longas e complexas são usadas, a maioria das pessoas as reutilizam em vários sites e serviços. E isso é verdade. A maioria das pessoas usa as mesmas quatro a oito senhas em todos os sites e serviços protegidos por senha que eles utilizam, o que geralmente é mais de 100 sites diferentes. A reutilização significa que o comprometimento de uma conta pode levar ao comprometimento de várias contas diferentes. Esse é o principal problema do NIST com a política tradicional de senhas: que as alterações forçadas incentivam a reutilização de senhas, especialmente quando a complexidade e o tamanho são obrigatórios.

Então, nunca mais mudaremos nossas senhas?

O NIST recomenda que as senhas nunca sejam alteradas, a menos que você ache ou saiba que elas foram comprometidas. É aqui que discordo profundamente com as diretrizes do NIST. A maioria das pessoas cujas senhas foram comprometidas não sabiam, ou nunca souberam que estão vulneráveis. Existem bilhões e bilhões de logins e senhas de pessoas na Internet e a maioria delas não sabe disso, mesmo que elas estejam disponíveis ao público! A maioria dos roubos de senha é feita em segredo. Os atacantes não querem que as pessoas conheçam ou vendam as listas em fóruns particulares. O argumento número um para alterar periodicamente uma senha é que a maioria das pessoas não sabe quando suas senhas foram comprometidas. Portanto, para compensar o risco, as senhas organizacionais devem ser alteradas pelo menos uma vez por ano, ou mais frequentemente a depender da tolerância a riscos da organização.

Mas essa recomendação nos leva de volta ao que o NIST estava tentando evitar em primeiro lugar. Se as organizações exigem senhas longas, complexas e frequentemente alteradas, isso realmente aumenta o risco. Sim, de acordo com o NIST. Mas não vi nenhum dos detalhes ou fatos que corroboram esse caso. Ouvi dizer que os pesquisadores do NIST concluíram esse fato, mas não consegui confirmá-lo. Escrevi para o NIST e para muitos pesquisadores do NIST solicitando os dados por trás da conclusão deles e não consegui obter nenhum. Isso me incomoda! Por fim, eu não gostaria de seguir o novo conselho do NIST, a menos que eu pudesse ver dados transparentes, objetivos e imparciais que apóiam sua conclusão – ou seja, que o risco de senhas longas e complexas que são frequentemente alteradas é maior do que senhas curtas e não complexas que nunca mude.

Além disso, sabemos que 30% dos ataques de ransomware são causados por senhas fáceis de adivinhar.

Esse é um risco enorme! Exigir senhas longas e complexas compensa esse risco. E a alteração periódica de senhas também. Não quero que um comprometimento das senhas dos meus colaboradores que aconteceu há um ano ainda coloque em risco minha organização. Não posso correr o risco! Portanto, até que eu veja os dados do NIST para oferecer suporte às novas recomendações de política de senha, continuarei apoiando a política de senha antiga ou, na verdade, uma versão ligeiramente modificada.

Minha recomendação de política de senha para organizações

Aqui estão minhas recomendações atuais de política de senha para organizações:

Infelizmente, boa sorte se for usar um sistema de computador para fazer cumprir este requisito. Não há um sistema ou revisão de autenticação que garanta que seus funcionários e colegas de trabalho não estejam reutilizando a mesma senha em dois ou mais sistemas. Existem algumas ferramentas e serviços que podem comparar as senhas de uma organização com bancos de dados expostos conhecidos, mas não existe uma ferramenta que possa comparar a senha de alguém no seu sistema com todos os sistemas aos quais eles estão conectados. Não existe e provavelmente nunca existirá. Sua melhor conforto é o treinamento em conscientização de segurança para todos, que ensina as pessoas a não compartilhar senhas entre sites.

Minha maior reclamação

Minha maior reclamação sobre políticas de senha é que provavelmente gastamos muito tempo com elas. No geral, mesmo com senhas fracas estando envolvidas em 30% dos ataques de ransomware, os ataques envolvendo problemas de senha ainda são um risco muito menor quando comparados aos de engenharia social e softwares sem patch. Ataques de phishing são responsáveis por 70% a 90% de todas as violações de dados. Software sem patch estão envolvidos em 20% a 40% dos ataques. Juntos, eles representam 90% a 99% de todas as violações bem-sucedidas. Todo o resto, incluindo problemas de senha, representa no máximo 10% de todas as violações. Portanto, se você está gastando dias e dias discutindo qual deveria ser sua política de senhas, e sendo negligente no aprimoramento dos controles usados para conter a engenharia social: você está gastando seu tempo de maneira equivocada.

Eu rodo o mundo conversando com profissionais de segurança da informação e eles geralmente trazem o grande debate sobre senhas (NIST versus política de senha tradicional) que eu compartilho acima. Sonho com o dia em que escutarei das pessoas que estão passando dias discutindo a melhor forma de conter a engenharia social, porque então teremos nossas prioridades mais alinhadas ao verdadeiro problema.

Então, qual é a melhor política de senha? Concentre-se em combater a engenharia social e corrigir softwares seem patch até que você consiga resolver esses dois problemas a ponto de eles não serem mais os dois principais problemas para sua organização. Essa é a melhor opção.

As senhas do seu usuário são: S3nh@?

Os colaboradores são o elo mais fraco em segurança da informação, usando senhas fracas e caindo em ataques de phishing e engenharia social. O Weak Password Test, ferramenta gratuita da KnowBe4 líder do quadrante mágico Gartner 2019 para conscientização em segurança, verifica seu Active Directory em busca de vários tipos diferentes de ameaças relacionadas a senhas fracas.

Como funciona: