Apesar do estrago que causaram os criadores do WannaCry, sentar e chorar é a reação instintiva a um ataque de ransomware, quando, de repente, perde-se o acesso a todas as informações contidas num computador, sejam pessoais ou corporativas, sejam fotos de férias ou dados sensíveis de clientes. De certa maneira, elas são sequestradas em troca de um resgate (ransom, em inglês).

O WannaCry levou os ransomware para as primeiras páginas de jornais e sites do mundo inteiro em maio, depois de infectar mais de 400 mil computadores em 150 países em apenas três dias, mas ele está longe de ter começado essa história. E se 2017 foi o ano em que esse tipo de malware ficou famoso, 2016 foi o ano em que ele se globalizou.

Segundo a pesquisa “Ransomware: Past, Present and Future” da Trend Micro, no ano passado houve um aumento de 752% na variedade de ransomwares conhecidos: em 2015 o número de famílias desses malwares identificadas era 29, em 2016 ele pulou para 247.

Além disso, segundo uma estimativa feita por um especialista para a CSO Online, o valor arrecadado com ataques de ransomware em 2016 foi de US$ 1 bilhão. Na realidade, o número real deve superar esse montante, já que em muitos casos grandes empresas pagam o resgate de forma discreta tanto para recuperar suas informações o mais rápido possível quanto para evitar publicidade negativa.

Mas pagar o resgate nesses casos é a atitude correta? A resposta é difícil. Em geral, os ataques de ransomware exigem pagamento por meio de criptomoedas, de maneira que é quase impossível identificar o autor. Pagar, nesse caso, significa incentivar a disseminação ainda maior desse modelo de extorsão.

Por outro lado, caso não existam backups das informações comprometidas no ataque, pagar pode ser a única alternativa.

Os ransomwares chegaram ao Ocidente em 2012, depois de surgirem e se disseminarem na Rússia em meados dos anos 2000. As primeiras variedades registradas criavam uma senha para acessar arquivos como .doc, .pdf, .xls e.zip, entre outros, depois de infectar o computador. Junto a isso, deixavam uma nota pedindo resgates equivalentes a US$ 300 (vale lembrar que na época ainda não existia bitcoin).

Desde então, o modelo de infecção é basicamente o mesmo: por meio de links e anexos maliciosos enviados em campanhas de phishing, em visitas a páginas comprometidas e com o download de arquivos e aplicativos falsos. Caso o usuário caia em uma dessas armadilhas, ele enfrenta um problema como o Reveton, um dos primeiros ransomwares a serem utilizados de maneira maciça na Europa Ocidental e Estados Unidos.

Ao infectar um computador, o Reveton bloqueava o acesso a toda a máquina – modelo conhecido como locker ransomware – e dava a entender que o usuário estava sob investigação policial (por motivos variados: pedofilia, download ilegal de música, etc) e que, caso não pagasse uma propina de US$ 200, seria preso em dois dias – além de nunca recuperar seus arquivos.

Ainda mais comum que o Reveton, o CryptoLocker surgiu um ano depois, em 2013, e era mais específico. Este malware criptografava o acesso apenas a arquivos específicos – modelo conhecido como crypto ransomware –, e teve diversas encarnações com resgates que chegavam a 10 bitcoins (em torno de US$ 2.3 mil, no final daquele ano).

Para se ter uma ideia, apenas quatro das carteiras de bitcoins utilizadas para receber resgates do CryptoLocker arrecadaram US$ 27 milhões entre outubro e dezembro de 2013. Apesar de impressionante, o valor é apenas um quarto do que o Criptowall, outra variedade de ransomware, arrecadou em 2016: US$ 100 milhões.

Os valores vultuosos tem uma explicação. Apesar de se esconderem atrás de nomes assustadores e envolverem certa sofisticação no seu desenvolvimento, o uso em si dessas ferramentas é simples e elas são de fácil acesso. Em outras palavras, não é uma grande organização criminosa que faz ataques coordenados de ransomware, mas, em geral, pequenos atores isolados agindo por conta própria.

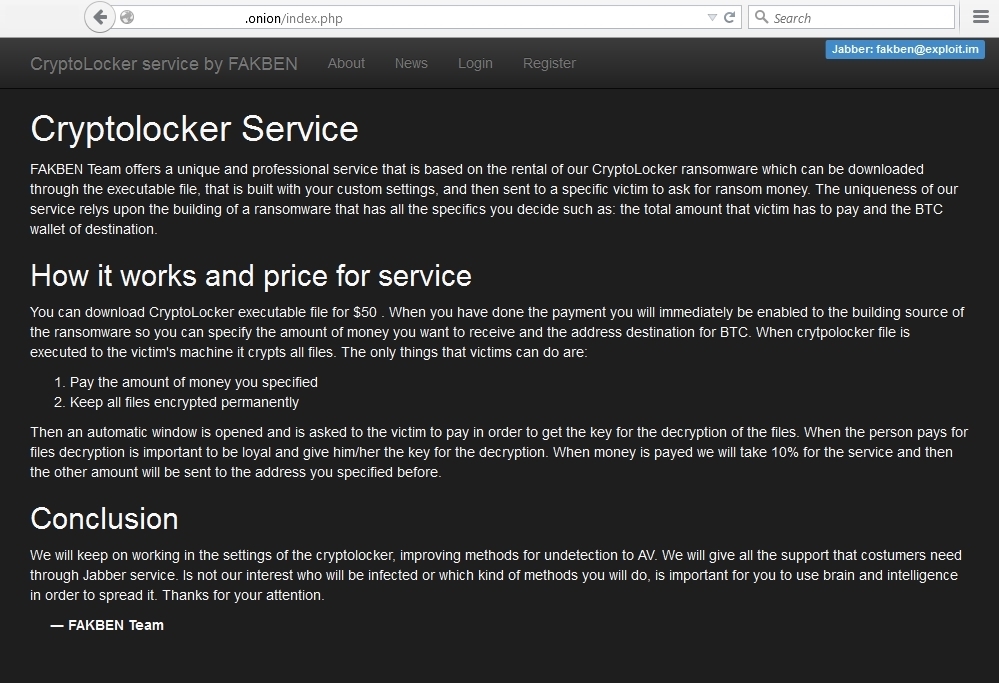

O empreendedorismo criminoso nesse modelo de golpe é tamanho que existe inclusive o ransomware-as-a-service (RaaS), em que a ferramenta é distribuída de maneira gratuita e o criador ganha uma pequena porcentagem de cada pagamento.

Se um ataque individual de ransomware tem potencial devastador, o problema é elevado à milésima potência quando o malware em questão tem a capacidade de se propagar pela rede a qual o computador infectado está conectado. O alcance impressionante do WannaCry (assim como do Petya, um primo menos famoso e mais cruel que causou estrago em junho), ocorreu justamente por isso.

O WannaCry utilizava um exploit conhecido como EternalBlue, que permite utilizar um protocolo de troca de arquivos do Windows (o SMB, Server Message Block) para espalhar o ransomware mais rápido que fogo em floresta seca.

No entanto, é importante notar que a Microsoft já havia disponibilizado atualizações que corrigiam este problema antes de maio, quando ocorreu o ataque. A magnitude do incidente, então, se deu graças à soma de dois fatores: a ingenuidade do “paciente zero” ao ser infectado dentro de determinada rede, e a falta de cuidado dos administradores da própria rede.

E como evitar que um cenário semelhante se repita? Como para quase tudo na vida, a resposta é prevenção. Por mais que softwares de proteção como antivírus sejam uma ponte de partida importante, há variedades de ransomwares engenhosas o suficiente para enganá-los.

Mais eficiente é investir em educação. Ainda segundo a pesquisa da Trend Micro, 79% dos ataques de ransomware começam com campanhas de phishing. Um usuário mais experiente pode se achar imune a essa ameaça, acostumado a descartar mensagens que são obviamente spam ou golpe.

No entanto, a engenharia social utilizada em golpes de ransomware pode ser tão sofisticada quanto as ferramentas em si. Os e-mails são desenhados para se assemelhar a mensagens de clientes, bancos, familiares, jornais, enfim, as possibilidades são infinitas e, quanto mais importantes ou valiosas são as informações às quais o alvo tem acesso, maior o esforço envolvido em enganá-lo.

O El Pescador cria campanhas de phishing para demonstrar como os funcionários de uma empresa estão vulneráveis a estes ataques. Somados a estas campanhas, são feitos treinamentos para ajudar a equipe a identificar e-mails maliciosos.

Afinal, fora os 79% de ataques originados diretamente em campanhas de e-mail, outros 20% dos casos de ransomware registrados aconteceram em visitas a sites maliciosos – grande parte delas em função de links enviados por e-mail.

Ou seja: educar o time a usar o e-mail de maneira segura é fundamental para garantir a segurança dos dados da empresa.

E, por último, mantenha backups, no plural, com pelo menos um deles hospedado em um dispositivo de mídia removível desconectado da internet