A autenticação de dois fatores tem sido vista como uma aposta mais segura para proteger contas na internet. A teoria parte do princípio que, quanto mais difícil for acessar uma conta, menos chances ela terá de ser hackeada. Porém, apesar de necessária, a autenticação de dois fatores vem sendo alvo de hackers e tem sido rompida com certa facilidade. Nem mesmo o criador do Two Factor, Grant Blakeman, esperava que o sistema seria burlado… de novo! A conta do Instagram de Blakeman já havia sido hackeada através do Gmail em outubro do ano passado, mesmo utilizando senha de dois fatores.

Desta vez, foi utilizada uma técnica de phishing mais sofisticada para obter contas do Gmail de uma lista alvos, que inclui um diretor do Electronic Frontier Foundation e ativistas iranianos. De acordo com um relatório publicado na última semana pelo Citizen Lab, da Universidade de Munk School of Global Affairs, de Toronto, hackers iranianos elaboraram um esquema de phishing refinado utilizando telefone e e-mail para ultrapassar o sistema de autenticação do Google de dois fatores e assumir conta do Gmail da vítima.

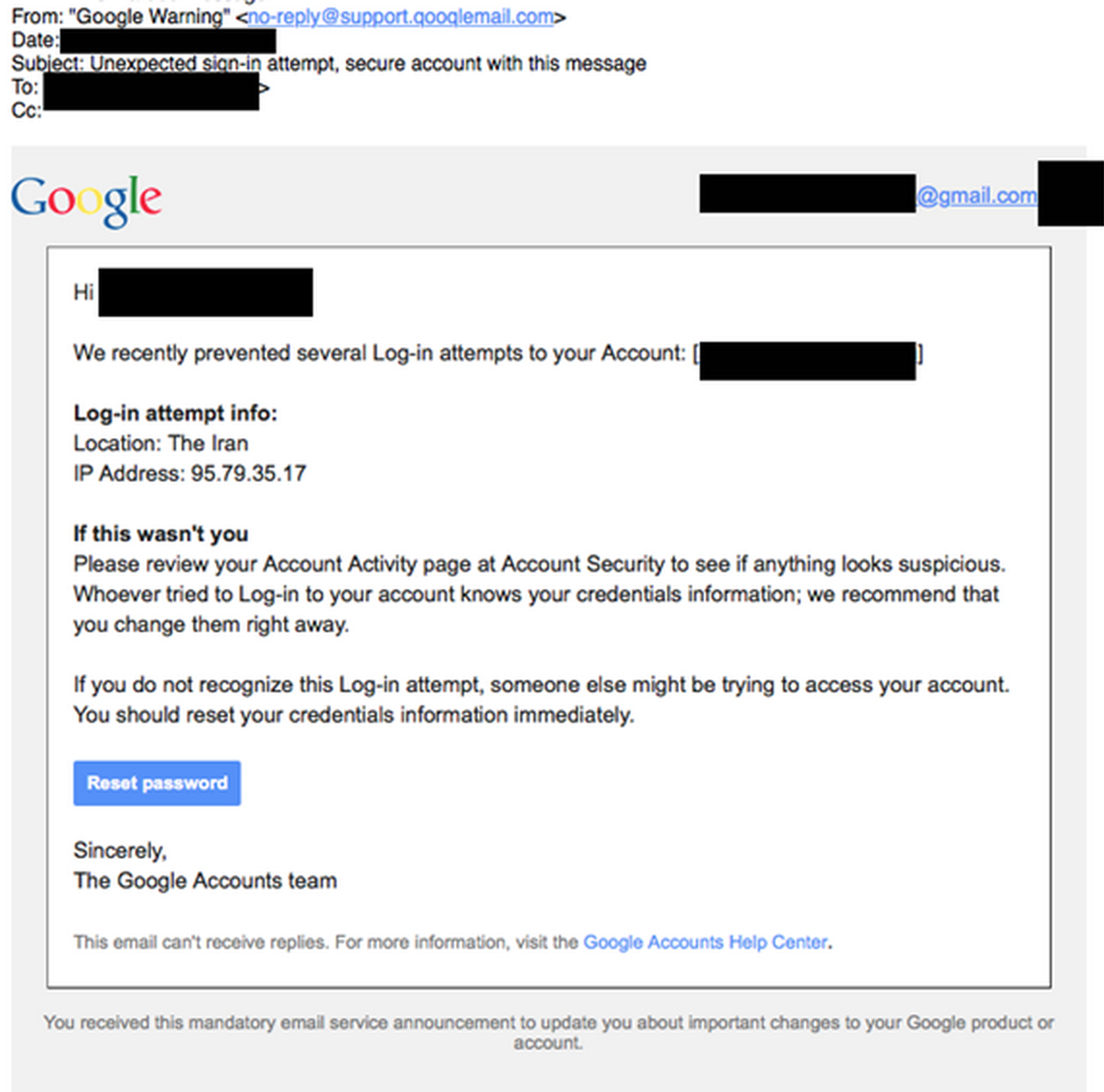

Os ataques a contas do Gmail começaram com mensagens de texto que pareciam ser enviadas a partir do Google. As mensagens alertava os usuários de que o acesso não estava autorizado às suas contas do Gmail. Em seguida, os atacantes enviavam um e-mail com falso “reset de senha” que redirecionava as vítimas para falsas “página de redefinição de senha,”. Na realidade, as páginas de redefinição de senha eram usadas para coletar a senha da vítima.

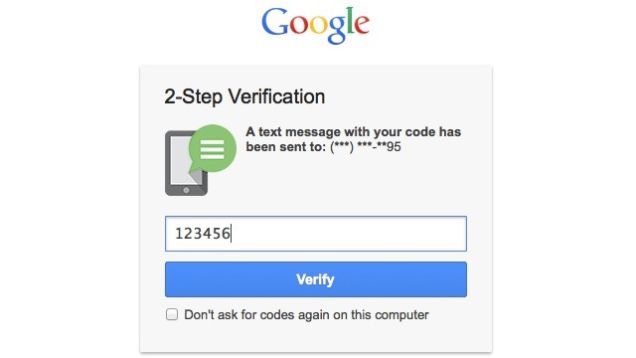

O relatório chamou de “ataque de tempo real” porque ele tenta fisgar a senha do usuário e o código de verificação (2FA) usado pelo Google de uma só vez. O atacante usa o login de entrada da vítima para acessar o Gmail. Uma página que simula o processo de redefinição de senha do Gmail é enviada à vítima. Com a tentativa de login do atacante, o Google dispara um verdadeiro código 2FA à vítima, que o insere na página fraudulenta também. Neste ponto, o ataque ignora o 2FA implementado pelo Google.

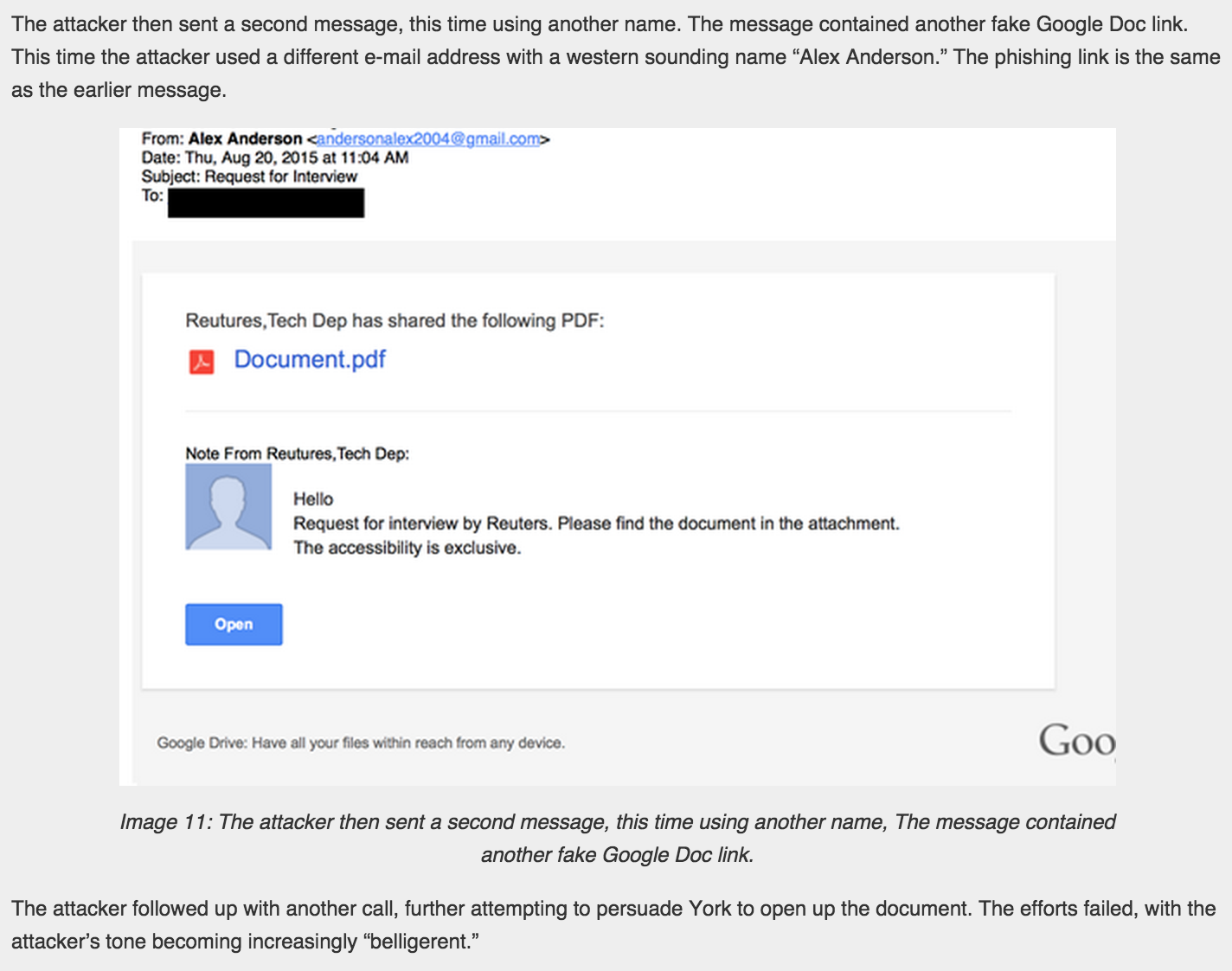

O grupo hacker também usou o telefone para realizar o ataque, com ligações telefônicas sobre falsas propostas de negócio. A proposta seria enviada para a conta Gmail do alvo com um falso link de Google Drive, que iria exibir uma página falsa de login do Gmail para as vítimas, em um esquema de phishing clássico. Em outros ataques, os hackers tentaram enganar as vítimas fingindo ser jornalistas da Reuters que queriam marcar uma entrevista.

“Este relatório descreve uma campanha de phishing elaborado contra alvos na diáspora iraniana, e pelo menos um ativista Ocidental. Os ataques contínuos tentar burlar as proteções adicionais conferidos pela autenticação de dois fatores no Gmail, e dependem fortemente de phishing baseado em tentativas de login por atacantes e uso do telefone em tempo real. A maioria dos ataques começa com um telefonema de um número de telefone do Reino Unido, com atacantes que falam em Inglês ou Farsi. “, afirmam os autores do documento. Em outro trecho do relatório, o Citizen Lab aponta que a motivação do ataque deve ter sido política.

Como já falamos aqui no blog, existem algumas dicas para descobrir se as páginas de redefinição de senha são falsas, como:

Estas e muitas outras dicas fazem parte do conteúdo de El Pescador, a primeira plataforma contra phishing educativo do Brasil. Se você deseja testar a resiliência da sua equipe diante de ataques de phishing e treiná-la para que ela não caia neste tipo de golpe, entre em contato conosco e solicite uma campanha de demonstração clicando aqui.