O ransomware – malware que “sequestra” as informações de usuários e empresas – está entre os ciberataques que mais cresceram nos últimos meses. Ele se tornou um dos favoritos dos golpistas por poder ser usado indiscriminadamente: todos, pessoas e corporações, de redes de hoteis a estudantes, possuem informações de valor financeiro e/ou pessoal e, na maioria dos casos, estão dispostos a pagar para recuperar essas informações caso o acesso a elas sejam bloqueados.

Além disso, são golpes que podem ser bastante lucrativos. Recentemente um hospital em Hollywood pagou 40 bitcoins (cerca de US$ 17 mil na época) para recuperar o acesso a dados como informações laboratoriais e farmacêuticas além de e-mails, sequestrados por golpistas. Esses “atrativos” estão motivando cada vez mais ataques que, por sua vez, estão ficando cada vez mais sofisticados.

Um deles usa o spear phishing como ferramenta de disseminação – spear phishing, como vimos em outras ocasiões, é o phishing direcionado a alvos específicos. Trata-se de um tipo de ataque que requer um grande investimento de tempo e dinheiro; depende de profunda pesquisa sobre a vítima, seus hábitos de consumo, relações pessoais e corporativas, gostos pessoais, etc.

Esse “custo” justificaria o seu uso apenas em alvos lucrativos como CEOs de grandes empresas – e muitos foram vítimas de ondas recentes de ataque -; mas um relatório da empresa de segurança Proofpoint mostra que golpes que combinam spear phishing com ransomware podem estar, lentamente, migrando para alvos mais modestos.

Isso seria possível porque, aparentemente, os atacantes descobriram uma forma de automatizar a pesquisa de informações pessoais e de formatar essas informações em golpes de spear phishing, algo que reduz consideravalmente o custo de tempo e dinheiro desses golpes, além de permitir ataques direcionados, mas em larga escala.

Os pesquisadores da Proofpoint monitoraram um atacante – chamado por eles de TA530 – que focava seus golpes em executivos e profissionais de alto nível hierárquico. “TA530 customizava o e-mail de cada alvo especificando seu nome, cargo, número de telefone e nome da empresa no assunto do e-mail, no corpo da mensagem e nos anexos (…) esses detalhes aparecem frequentemente em sites públicos como LinkedIn ou no próprio site da empresa”.

Mesmo com esse nível de detalhes, estima-se que o atacante tenha enviado mais de 300 mil mensagens para países como EUA, Reino Unido e Austrália, uma escala e alcance muito maior do que os golpes de spear phishing tradicionais.

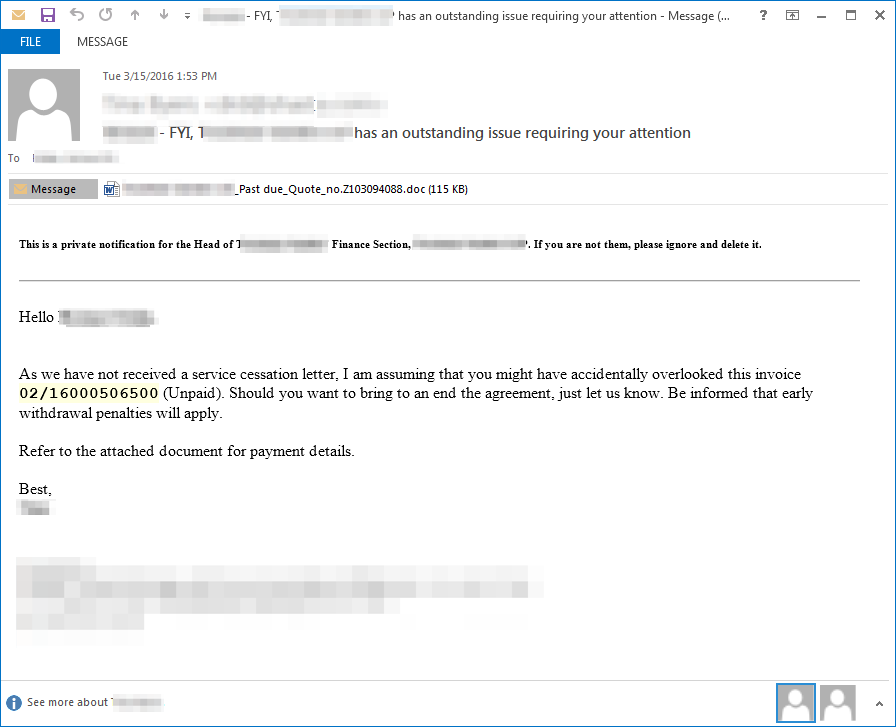

Um dos e-mails monitorados pela Proofpoint foi enviado para um funcionário de uma empresa solicitando o pagamento de um título. O nome do funcionário consta na mensagem, assim como seu cargo na hierarquia.

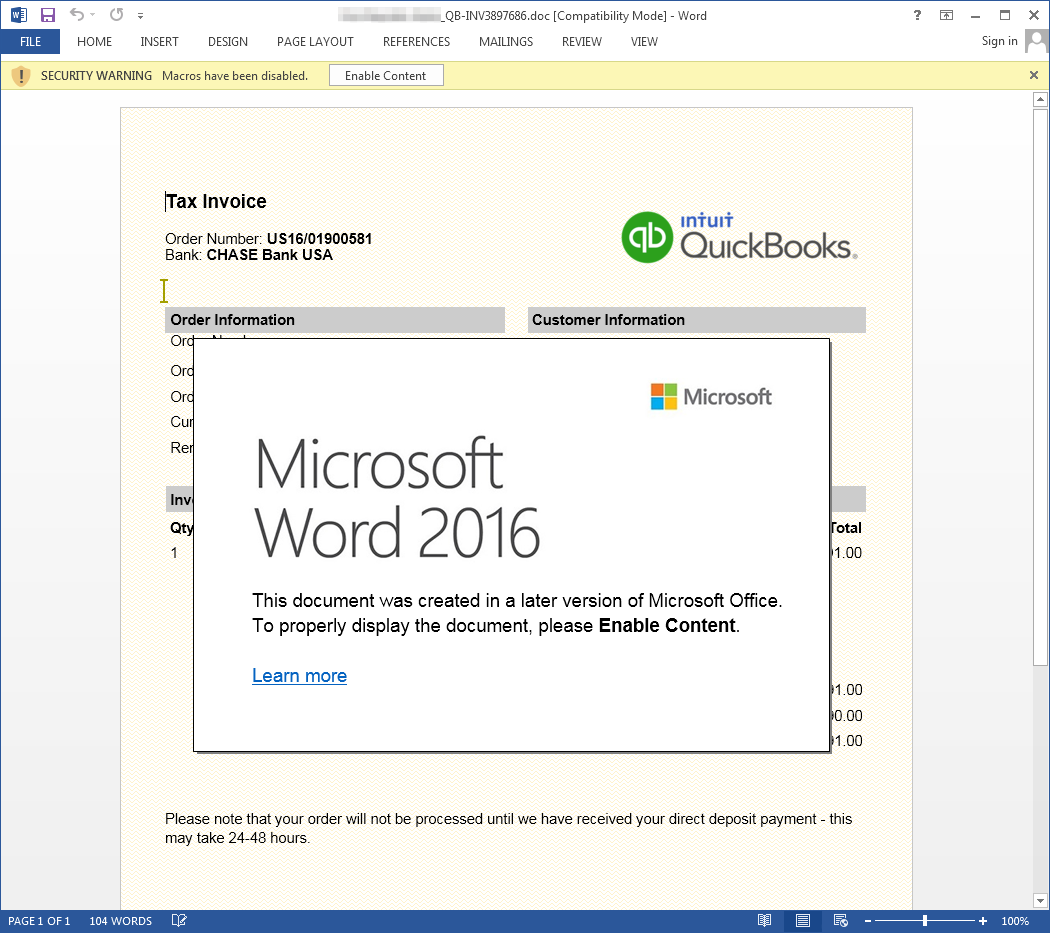

O e-mail continha um documento de texto anexo que, se aberto pelo Word – e caso as macros estivessem habilitadas – permitiria o download de um ransomware.

Algumas medidas de proteção contra ransomware são:

E esteja sempre atento às nossas dicas de segurança. O combate ao phishing exige vigilância e mudança de comportamento do usuário. Solicite agora uma campanha demonstrativa de El Pescador e descubra como nosso Ciclo Educativo antiphishing pode modificar o comportamento da sua equipe.