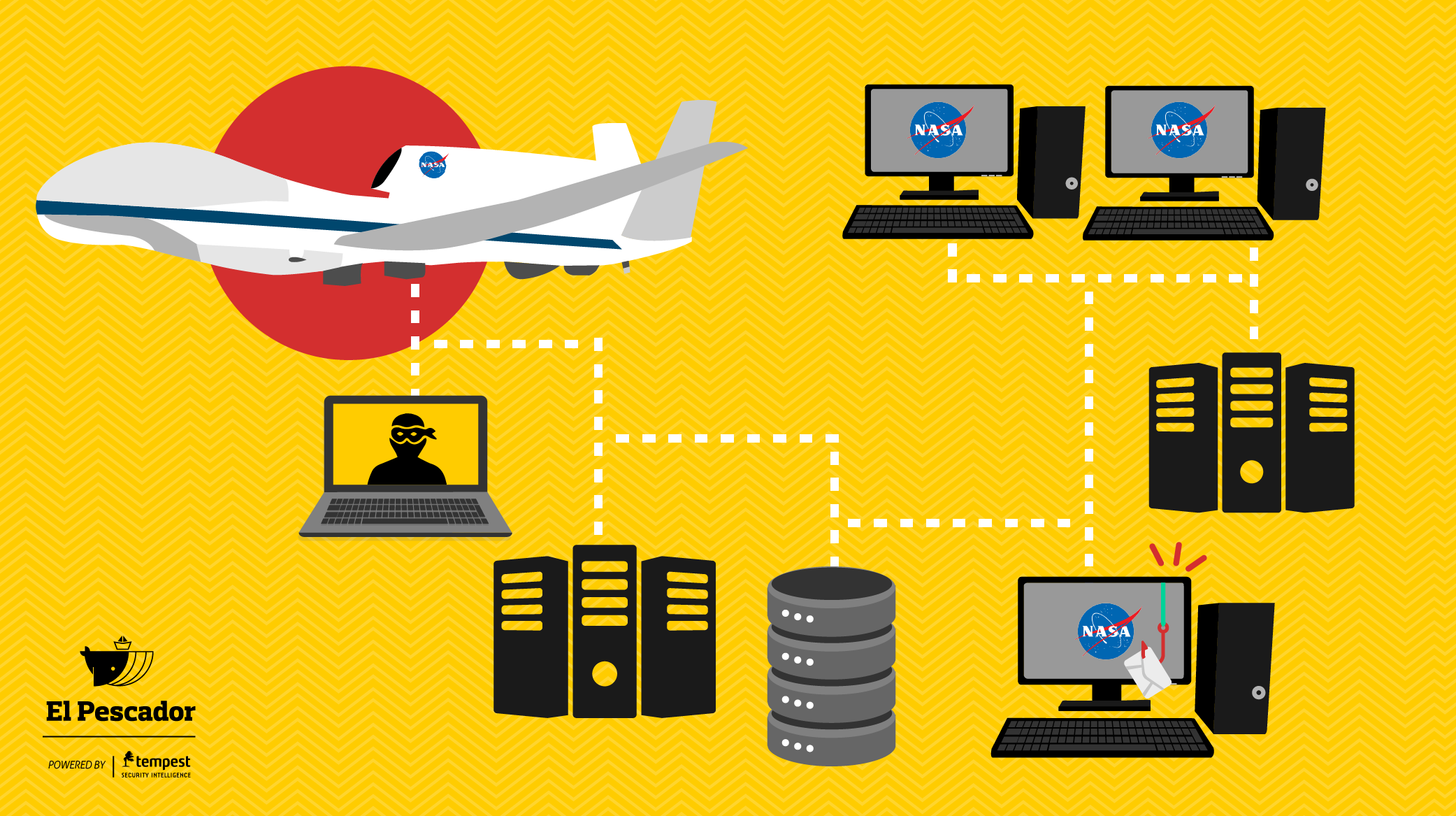

No último domingo (31/01) um grupo de hackers chamado AnonSec publicou um extenso documento na web contando, com riqueza de detalhes, como havia invadido vários servidores de diferentes redes da NASA, agência espacial dos EUA, a partir do acesso a um único computador.

Após a invasão, e no decurso de vários meses, o grupo coletou (e posteriormente vazou) mais de 270 GB de dados contendo informações sigilosas da agência: dados de funcionários como e-mails, logins e senhas, vídeos e fotos de aeronaves e planos secretos de voos. O grupo alega ainda que, por um breve período, teria conseguido alterar o plano de vôo de um dos drones da agência.

Não devemos assumir que deu certo 100%.

O estudo do documento revela uma informação alarmante: o acesso ao primeiro computador foi vendido à AnonSec por outro grupo e se originou de uma infecção por um phishing disseminado em diversas empresas e computadores pessoais.

A história começa no fim de 2012, com a distribuição em larga escala do Gozi Trojan – um malware, capaz de comprometer milhares de contas de usuários em centenas de sites em um único ataque.

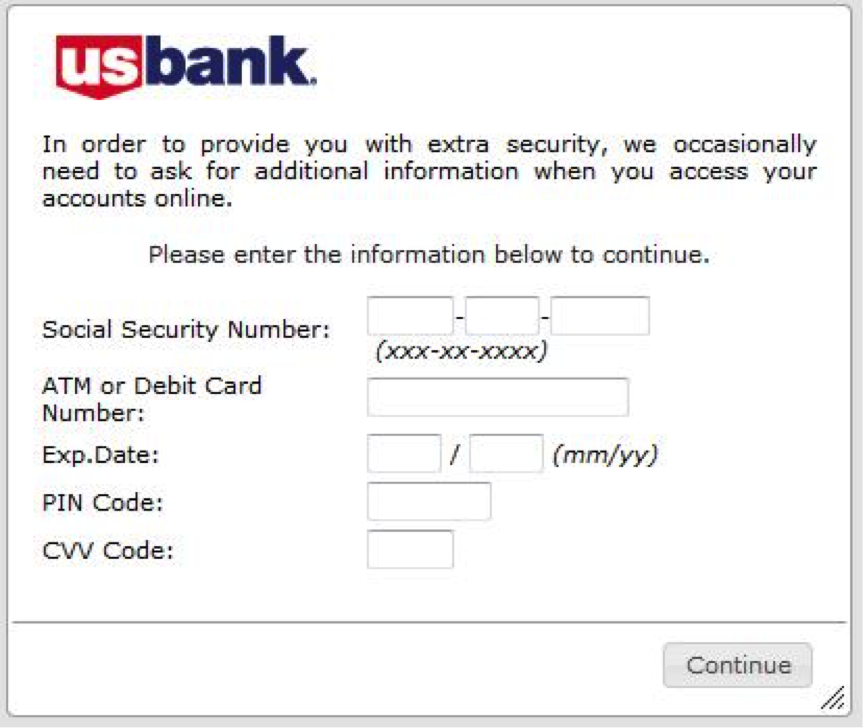

O Gozi era vendido para golpistas por seu criador – um russo chamado Nikita Kuzmin – como uma ferramenta de automatização de roubo a bancos online. “Como ‘cliente’ [de Kuzmin] você poderia dizer qual banco queria atacar, e então ele usava uma rede de pessoas que podiam programar scripts para interagir diretamente com esse banco”, disse, na época, uma fonte das investigações que pediu para manter anonimato; “então ele criava um Gozi Trojan personalizado, capaz de escapar da detecção dos antivírus. Ele também fornecia a infraestrutura – e até uma interface própria – que permitia ao ‘cliente’ controlar as máquinas infectadas com o Trojan”.

Quando a vítima logava em seu banco na máquina infectada, o phishing simulava o conteúdo do site – normalmente campos de formulários que pediam informações adicionais de cunho pessoal ou financeiro. Essa informação era capturada pelos atacantes.

Uma porta aberta na NASA

A onda de ataques usando o Gozi Trojan acabou gerando uma oportunidade de invadir os servidores da NASA.

Uma vez na rede, os atacantes passaram vários meses escalando privilégios, invadindo outros servidores e, eventualmente, se infiltraram em três bases de pesquisa diferentes: o Glenn Research Center, o Goddard Space Flight Center e o Dryden Flight Research Center. Finalmente, chegaram a dispositivos de armazenamento que continham backups de logs de vôos de drones.

Analisando esses arquivos, os hackers conseguiram encontrar o arquivo de “opções de rotas pré-planejadas”, ou seja, o arquivo que contém as rotas a serem seguidas pelos drones antes da decolagem. De posse desses arquivos, os hackers planejaram uma operação, a ser realizada alguns meses depois, em que o arquivo original com a rota pré-definida seria substituído por um arquivo com uma outra rota, desenhada por eles com um único objetivo: derrubar o drone no Oceano Pacífico .

Segundo o documento do AnonSec, “alguns membros discordaram da ação já que, caso houvesse sucesso, o grupo poderia ganhar status de terrorista por derrubar um drone do governo dos EUA avaliado em US$ 227 milhões, mas resolvemos seguir assim mesmo…”.

A NASA pronunciou-se oficialmente na terça-feira (02/02). No comunicado, a agência afirma que os 250GB de informações roubados pelo grupo eram, aparentemente, “informações que já eram públicas”. Também afirma que o controle de seus drones não foi comprometido.

“O Controle de nossas aeronaves não foi comprometido. A NASA não tem evidências que indiquem que os dados supostamente hackeados não são dados que já sejam públicos. A NASA leva a cibersegurança muito a sério e continuará a investigar todas essas alegações”.

Um alerta para empresas

Mesmo que as informações divulgadas pelos hackers sejam públicas, não é possível ignorar o fato de que eles conseguiram acessar vários servidores de uma das maiores agências dos EUA. E isso foi possível, segundo a história contada pelos próprios atacantes, a partir de dados aleatórios, coletados através de uma campanha de phishing.

Esse tipo de ataque não pode, em hipótese alguma, ser negligenciado – seja por empresas, seja por pessoas físicas. Como vimos neste caso, mesmo um computador que aparentemente não tenha informações críticas para uma companhia, pode se tornar uma porta de entrada para aquilo que lhe é mais valioso.

El Pescador – a primeira plataforma de Phishing Educativo do Brasil, atua no desenvolvimento de campanhas que simulam ataques reais de phishing. Nossa equipe especializada cria campanhas para testar a resiliência da sua equipe. Os usuários fisgados são direcionados para um treinamento, onde aprenderão a reconhecer golpes de phishing. Teste e capacite agora a sua equipe e eleve os níveis de segurança da sua empresa com El Pescador.

Fontes: